آیا تا به حال به این فکر کردهاید که چگونه سازمانها میتوانند با استفاده از Cisco Secure Network Analytics (SNA) در برابر تهدیدات سایبری نوظهور از خود محافظت کنند؟ چطور میتوان فعالیتهای مشکوک را در میان حجم عظیم دادههای شبکه شناسایی کرد؟ امنیت سایبری به یکی از مهمترین چالشهای دنیای دیجیتال تبدیل شده و حملات پیچیدهتر از همیشه شدهاند.

Cisco Secure Network Analytics (SNA) راهکاری پیشرفته برای تحلیل ترافیک شبکه و شناسایی تهدیدات در لحظه است. این سیستم امکان بررسی رفتارهای غیرعادی، کنترل دسترسی کاربران راه دور و محافظت از دادههای حساس را فراهم میکند. در این مقاله، پنج کاربرد Cisco SNA که ممکن است برای شما جذاب باشد را بررسی میکنیم که نشان میدهد چگونه این سیستم در موقعیتهای مختلف میتواند امنیت شبکه را تقویت کند، تهدیدات سایبری را شناسایی کند و از دادههای حساس محافظت نماید.

اگر با Cisco Secure Network Analytics (SNA) آشنا نیستید، پیشنهاد میکنیم ابتدا مقاله “آشنایی با Cisco Secure Network Analytics” را مطالعه کنید تا دید کاملی نسبت به قابلیتهای این راهکار امنیتی بهدست آورید.

1. نظارت بر کاربران راه دور (Monitoring Remote Access Users)

سناریو:

تصور کنید که در تیم IT یک سازمان بزرگ کار میکنید، جایی که تعداد کارکنان دورکار، شرکای تجاری و شبکههای ابری روزبهروز در حال افزایش است. این افراد برای انجام کارهایشان از راه دور به شبکه داخلی متصل میشوند و مدیریت این دسترسیها برای جلوگیری از نفوذهای غیرمجاز، اهمیت زیادی دارد. حالا سوال اینجاست: چطور میتوان این اتصالات را شناسایی، نظارت و کنترل کرد؟

راهکار:

با استفاده از Cisco Secure Network Analytics و قابلیت Host Groups، میتوانید کاربران راه دور را تعریف، شناسایی و نظارت کنید. این کاربرد Cisco SNA از جالبترین کاربردها محسوب میشود

- یک گروه میزبان (Host Group) شامل آدرسهای IP داخلی VPN ایجاد کنید تا کاربران راه دوری را که به شبکه دسترسی دارند، شناسایی کنید.

- یک گروه میزبان دیگر شامل گرههایی که کاربران خارجی برای اتصال از آنها استفاده میکنند، ایجاد کنید.

حداقل الزامات برای پیکربندی

- داشتن دید کامل نسبت به ترافیک بین میزبانها و توزیعکنندهها.

- امکان مشاهده ترافیک بین کاربران راه دور و میزبانهای داخلی.

- استفاده از Secure Network Analytics نسخه ۷.۱ یا بالاتر.

- (اختیاری) استفاده از برنامه Secure Network Analytics Network Diagrams.

شناسایی دسترسی از راه دور به شبکه

کاربرانی که باید نظارت شوند:

- کسانی که از راه دور به شبکه دسترسی دارند.

- کسانی که سرویسهای داخلی را اجرا کرده و به منابع خارجی متصل میشوند.

چطور کاربران راه دور را شناسایی کنیم؟

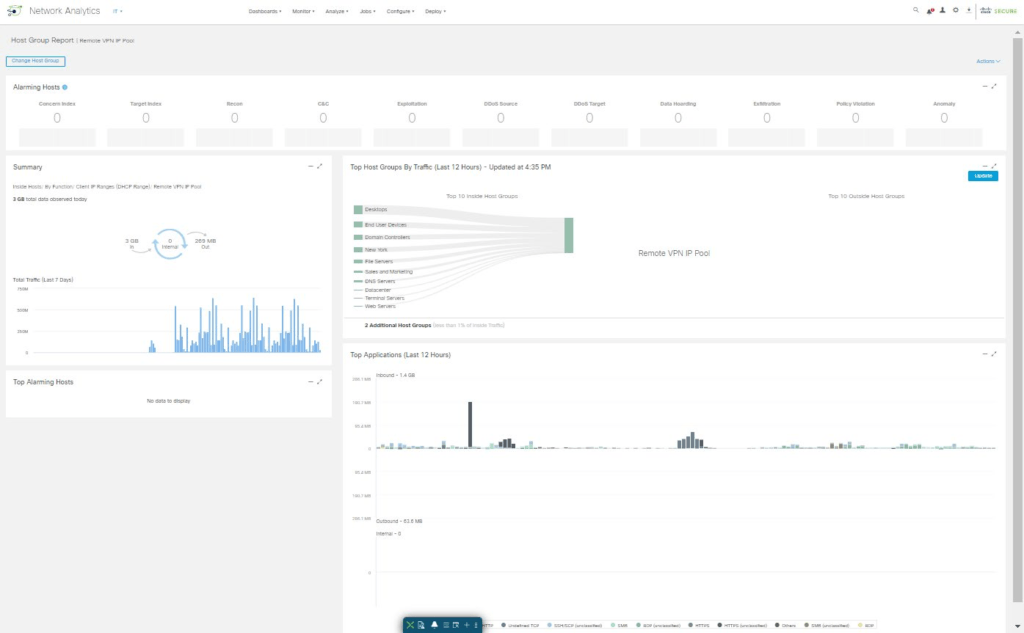

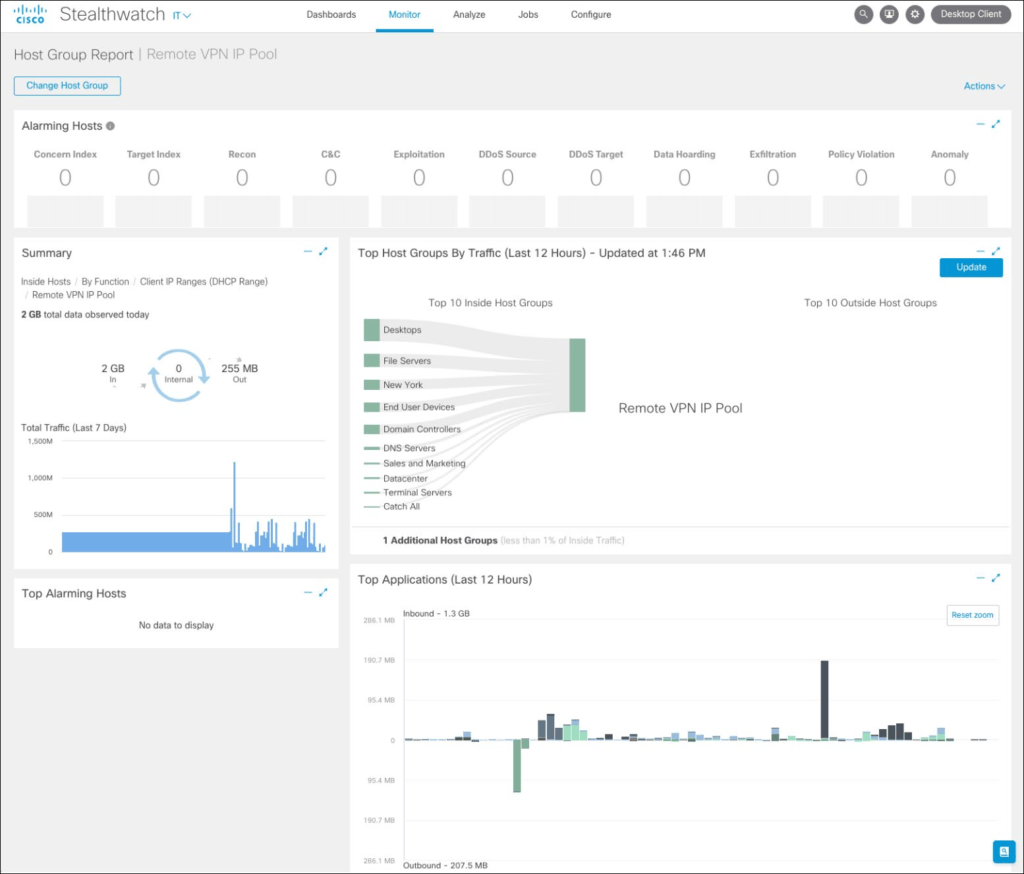

- یک گزارش گروه میزبان (Host Group Report) اجرا کنید که شامل آدرسهای IP کاربران VPN و راه دور باشد.

- در پنل Manager، به Monitor > Host Groups بروید.

- روی Change Host Group کلیک کنید و مثلاً گروه Remote VPN IP Pool را انتخاب کنید.

- با زدن Apply، گزارش نمایش داده میشود.

برای بررسی دقیقتر فعالیتها:

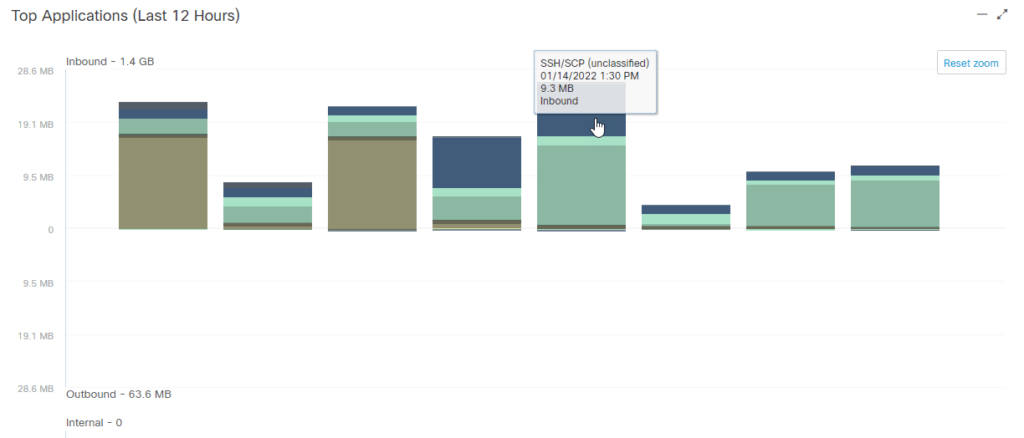

- از ویجت Top Applications استفاده کنید که ترافیک ورودی و خروجی را نشان میدهد.

- برای شناسایی برنامههای مورد استفاده، نشانگر ماوس را روی نمودار میلهای قرار دهید.

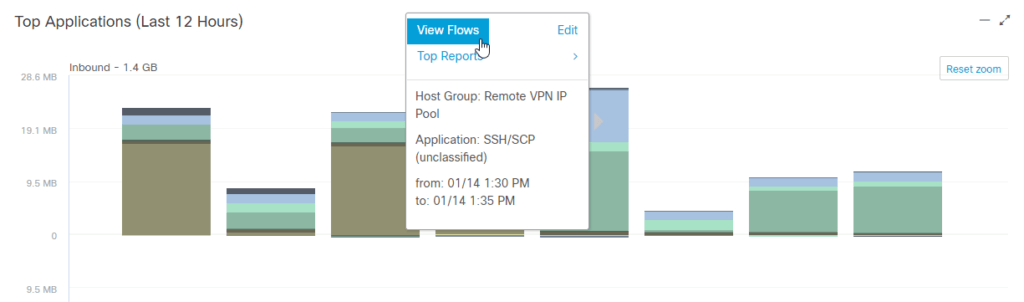

برای اطلاعات بیشتر درباره ارتباطات شبکه، روی یکی از میلههای نمودار کلیک کنید و گزینه View Flows را انتخاب کنید.

نتایج جستجوی جریان (Flow Search) شامل:

- آدرس IP میزبان و گروه آن

- آدرس IP طرف مقابل و گروه مربوطه

- نوع برنامه، شماره پورت و پروتکل استفادهشده

- سایر اطلاعات کلیدی در ارتباطات شبکه

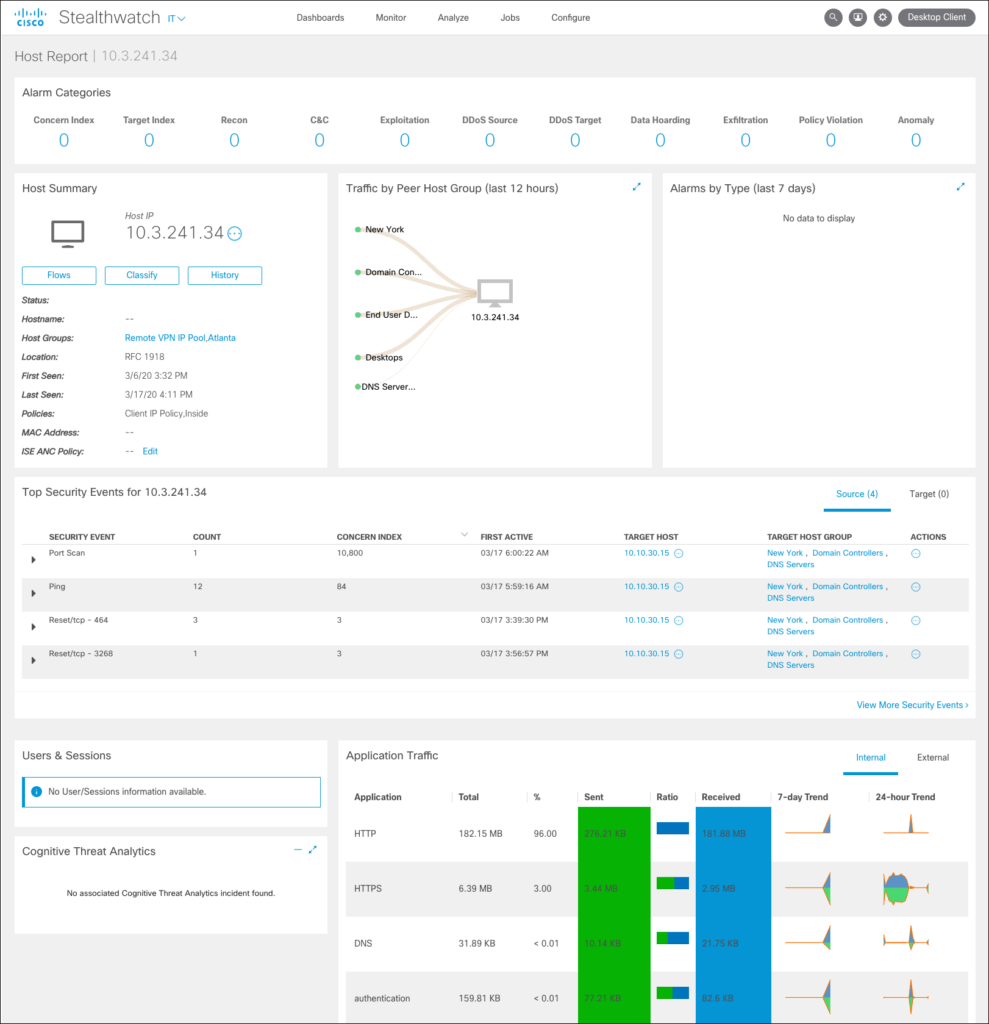

برای اطلاعات تکمیلی، کافی است روی آدرس IP میزبان کلیک کنید تا Host Summary نمایش داده شود. در این گزارش مشخص میشود:

- این میزبان عضو کدام گروه میزبان است.

- چه سیاستهای امنیتی روی آن اعمال شده.

- با چه گروههایی ارتباط دارد و از چه برنامههایی استفاده میکند.

نظارت بر اتصالات کاربران راه دور

میتوان دسترسی کاربران راه دور را با بررسی گروه VPN_Endpoint که شامل آدرسهای IP مورد اعتماد است، کنترل کرد:

- با Secure Network Analytics Manager، یک گزارش Host Group برای VPN_Endpoint ایجاد کنید.

- این گزارش اطلاعاتی مثل برنامههای پرکاربرد و خلاصه ارتباطات را نمایش میدهد.

برای مشاهده ترافیک ورودی و خروجی، روی bar graph کلیک کنید.

یک مثال صنعتی: تعمیر و نگهداری تجهیزات از راه دور

در برخی صنایع، کارشناسان برای تعمیر و نگهداری تجهیزات نیاز دارند از راه دور به آنها متصل شوند. اما این کار ممکن است خطراتی برای کارکنان محلی یا تجهیزات ایجاد کند. در چنین مواردی:

- استفاده از نظارت ویدئویی (Video Line of Sight) الزامی است.

- Secure Network Analytics میتواند معیارهای کلیدی ارتباطات بین کاربر راه دور و تجهیزات را بررسی کند.

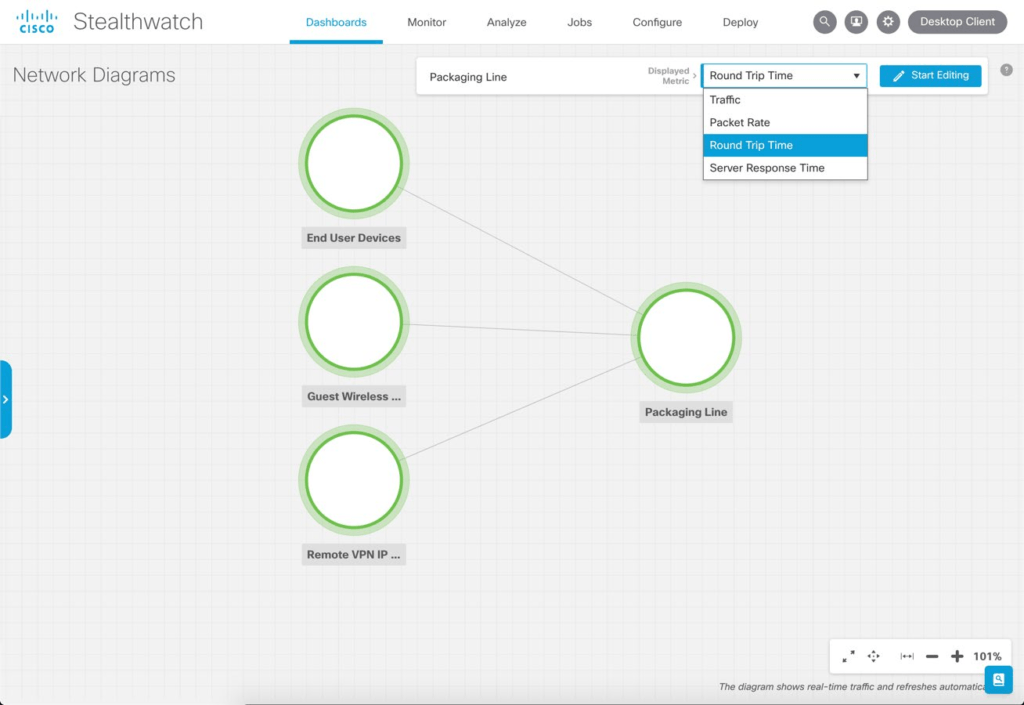

برای بررسی عملکرد شبکه:

- روی Dashboards > Network Diagrams کلیک کنید.

- برای مثال، معیارهای زیرشبکه خط تولید بستهبندی (Packaging Line Subnet) را انتخاب کنید.

- اطلاعات لحظهای شبکه را مشاهده کنید.

به این ترتیب، با استفاده از Cisco Secure Network Analytics، نظارت و مدیریت بهتری روی دسترسیهای راه دور خواهید داشت و امنیت شبکه را افزایش میدهید.

2.شناسایی و مقابله با ترافیک Tor در شبکه سازمانی

سناریو:

یک شرکت مالی متوجه شده که برخی کارکنان از شبکه Tor برای پنهانسازی ترافیک اینترنتی خود استفاده میکنند. این مسئله امنیت شبکه را تهدید میکند، چرا که مهاجمان سایبری نیز از همین روش برای دور زدن سیستمهای امنیتی استفاده میکنند. تشخیص این ترافیک پیچیده است، زیرا Tor هویت کاربران را مخفی کرده و ترافیک را بین چندین گره رمزگذاری میکند.

راهکار :

Cisco Secure Network Analytics با کمک Cisco Threat Intelligence، امکان شناسایی و مسدودسازی ارتباطات با نودهای ورودی و خروجی Tor را فراهم میکند. این سیستم با دریافت اطلاعات تهدیدات بهروز، ارتباطات مشکوک را تشخیص داده و هشدارهای لازم را ارسال میکند. این مورد دومین کاربرد Cisco SNA است.

حداقل الزامات برای شناسایی ترافیک Tor

- دید کامل به ترافیک Host-to-Host از لایه Core/Distribution

- Threat Intelligence License

- نسخه Secure Network Analytics 6.10 یا بالاتر

پیکربندی سیاستهای امنیتی برای شناسایی ترافیک Tor

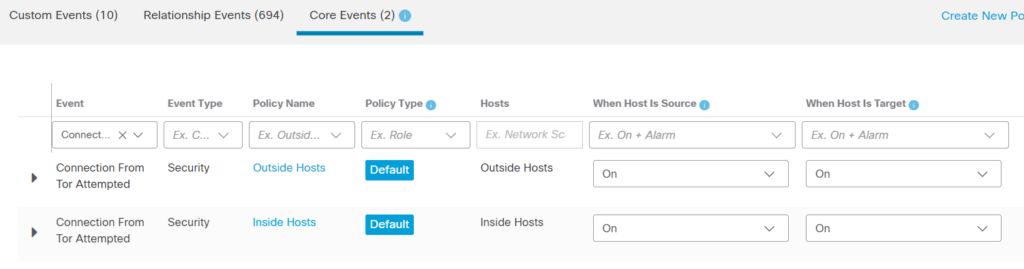

برای شناسایی و ایجاد هشدار در مورد ترافیک Tor، باید رویدادهای امنیتی مرتبط را در سیاستهای Outside Hosts و Inside Hosts فعال کنید:

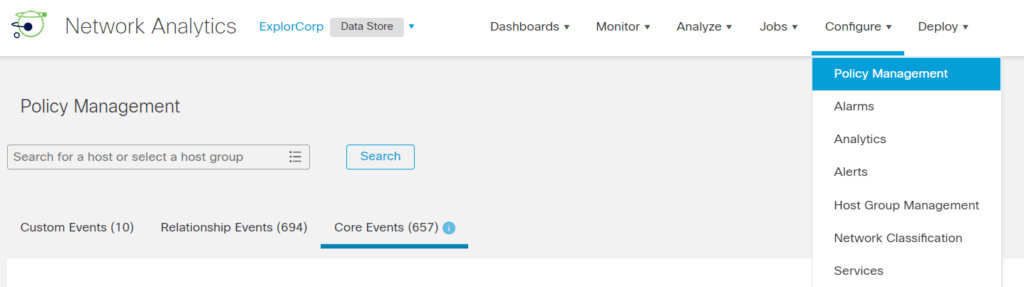

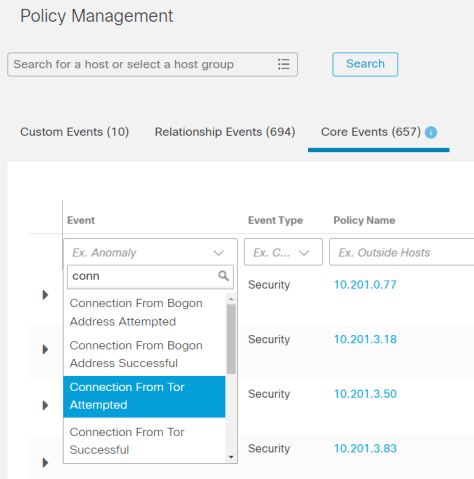

- در Secure Network Analytics Manager به مسیر Configure > Policy Management بروید.

- روی Core Events کلیک کنید.

- از فیلتر Event برای پیدا کردن اولین رویداد Connection from Tor Attempted استفاده کنید.

- آن را انتخاب کرده و مقدار On + Alarm را برای When Host Is Source و When Host Is Target تنظیم کنید.

- این کار را برای تمامی رویدادهای مرتبط با Tor تکرار کنید.

- تنظیمات را ذخیره (Save) کنید.

رویدادهای فیلترشده نمایش داده خواهند شد. هر رویداد باید هم در سیاست پیشفرض Outside Hosts و هم در سیاست پیشفرض Inside Hosts فعال شود.

بررسی ترافیک Tor با استفاده از Manager

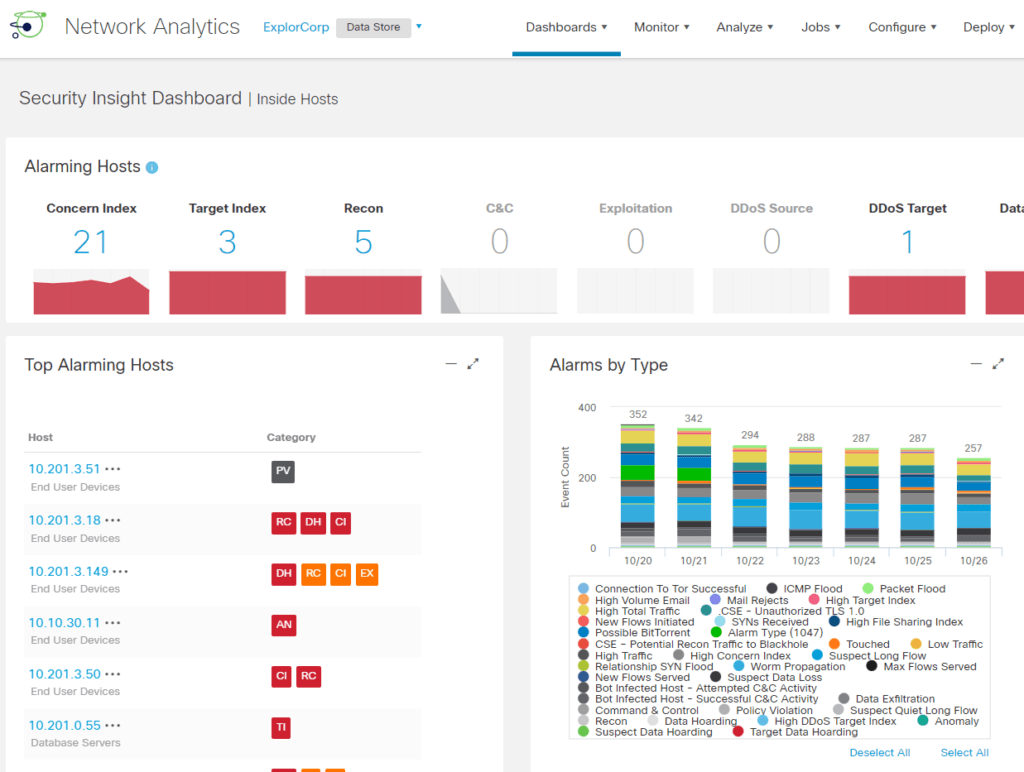

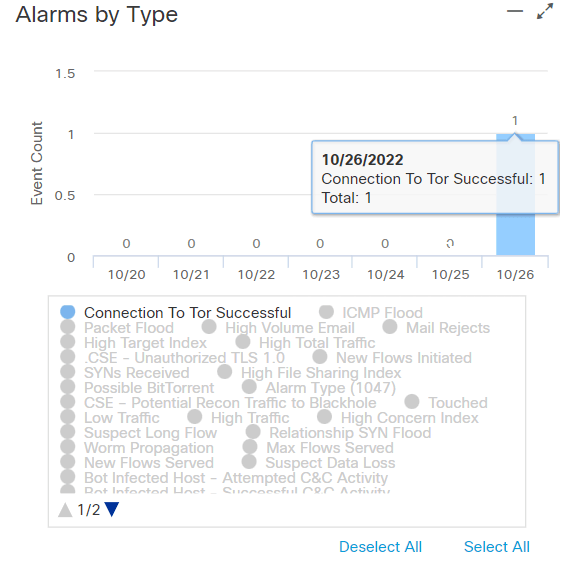

هنگامی که یک رویداد امنیتی مرتبط با Tor شناسایی شود، در ویجت Alarms by Type در Security Insight Dashboard نمایش داده خواهد شد.

مراحل بررسی آلارمهای Tor:

هنگامی که یک رویداد مرتبط با Tor شناسایی شود، در Security Insight Dashboard نمایش داده خواهد شد. برای بررسی:

- در Alarms by Type، گزینه Deselect All را انتخاب کنید.

- هشدار موردنظر مانند Connection to Tor Successful را فعال کنید.

- برای مشاهده جزئیات بیشتر، روی نمودار نوار آلارم کلیک کنید.

اقدامات پیشنهادی برای مقابله با تهدید

- بررسی IP منبع اتصال شناساییشده

- اگر کاربر عامدانه از Tor استفاده کرده: مطابق با سیاستهای سازمانی برخورد شود.

- اگر فعالیت مشکوک به بدافزار است: سیستم را اسکن کرده و دسترسی آن به اینترنت مسدود شود.

با این روش، میتوان از سوء استفاده احتمالی از Tor در شبکه سازمانی جلوگیری کرد و امنیت زیرساخت را افزایش داد.

۳. تشخیص انباشت غیرمجاز دادهها (Data Hoarding Detection)

سناریو:

تصور کنید در یک سازمان بزرگ فعالیت میکنید که مالکیت معنوی و اطلاعات محرمانه، حیاتیترین داراییهای آن محسوب میشود. حالا فرض کنید یکی از کارمندان، ناراضی از شرایط کاری، تصمیم گرفته دادههای حیاتی شرکت را خارج کند؛ یا شاید اصلاً با یک تهدید داخلی مواجه باشید که در حال جمعآوری اطلاعات برای اهداف نامشخص است. در چنین شرایطی، کوچکترین نشتی اطلاعات میتواند میلیونها دلار خسارت به سازمان وارد کند و حتی آن را مجبور به افزایش قیمت خدمات و محصولات کند.

راهکار:

برای مقابله با این تهدید، Cisco Secure Network Analytics مکانیزمی به نام “Data Hoarding Alert” ارائه میدهد. این قابلیت تشخیص میدهد که آیا یک میزبان در حال دانلود حجم غیرعادی از دادههاست یا خیر. سیستم با بررسی الگوی ترافیکی و مقایسه آن با آستانههای تعیینشده، فعالیتهای مشکوک را شناسایی کرده و هشدار صادر میکند. از دیگر کاربرد Cisco SNA میتوان به این چالش اشاره کرد.

حداقل نیازمندیها:

برای استفاده از این قابلیت، موارد زیر ضروری است:

- پوشش کامل ترافیک بین میزبانها در لایه Core/Distribution

- استفاده از نسخه 6.9 یا بالاتر از Cisco Secure Network Analytics

بررسی رویدادهای انباشت داده:

Cisco Secure Network Analytics یک راهکار جامع برای نظارت بر انباشت دادههای غیرعادی ارائه میدهد. بیایید فرآیند بررسی یک هشدار نمونه را بررسی کنیم:

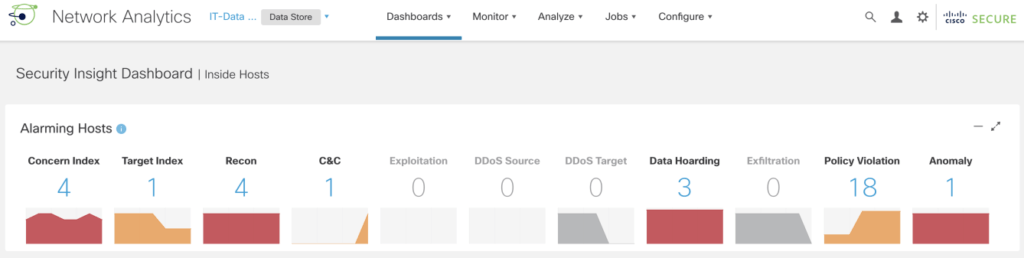

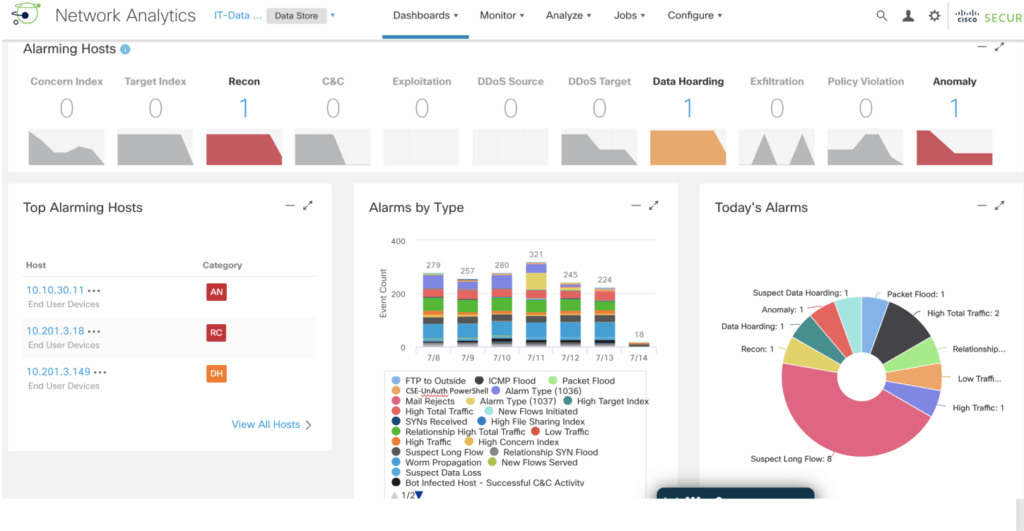

- Security Insight Dashboard را باز کنید و در قسمت هشدارها، تعداد میزبانهای مشکوک را مشاهده کنید.

- اگر فعالیت انباشت داده شناسایی شده، روی عدد مربوطه کلیک کنید.

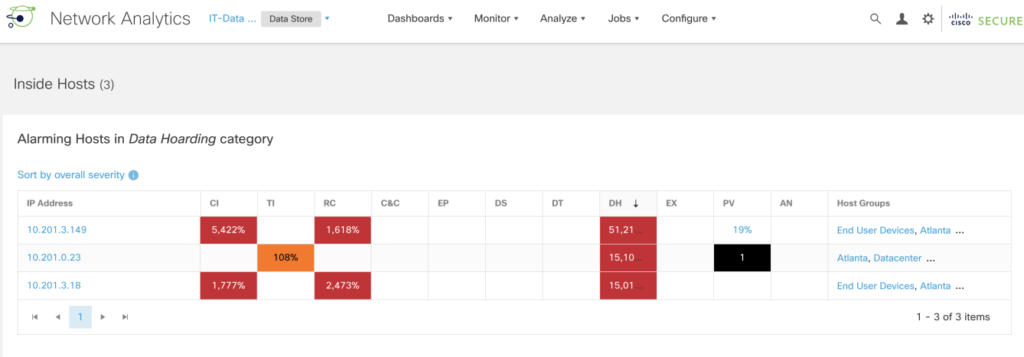

3. در بخش Alarming Hosts وارد دستهبندی Data Hoarding شوید.

4. لیستی از میزبانهایی که از آستانهی مجاز عبور کردهاند نمایش داده میشود.

5. برای بررسی جزئیات بیشتر، روی مقدار DH مربوط به یک میزبان کلیک کنید.

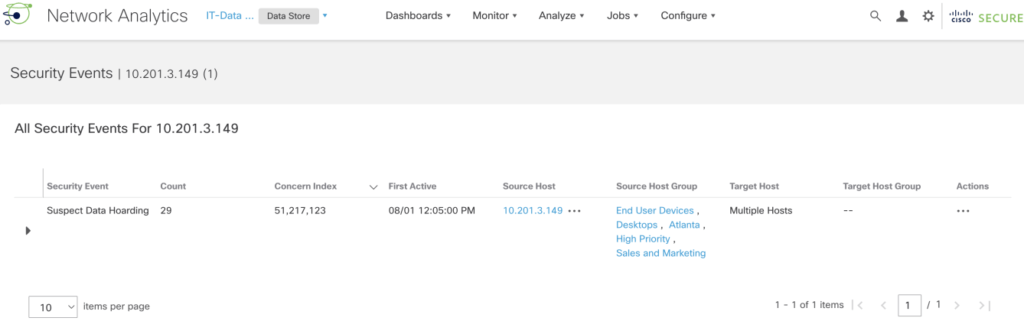

6. در قسمت Details، روی Observed کلیک کنید تا اطلاعات بیشتری درباره هشدار دریافت کنید.

7. صفحه Security Events نمایش داده شده و ارتباطات مشکوک مشخص میشود.

تحلیل ترافیک میزبان متخلف

در گزارش میزبان (Host Report)، ابزارهای تحلیلی زیر در اختیار شماست:

- اطلاعات کاربر و دستگاه

- ترافیک برنامهای

- سابقه رویدادهای امنیتی

- بررسی تاریخچهی جریان داده (Flow History)

مراحل بررسی ارتباطات مشکوک:

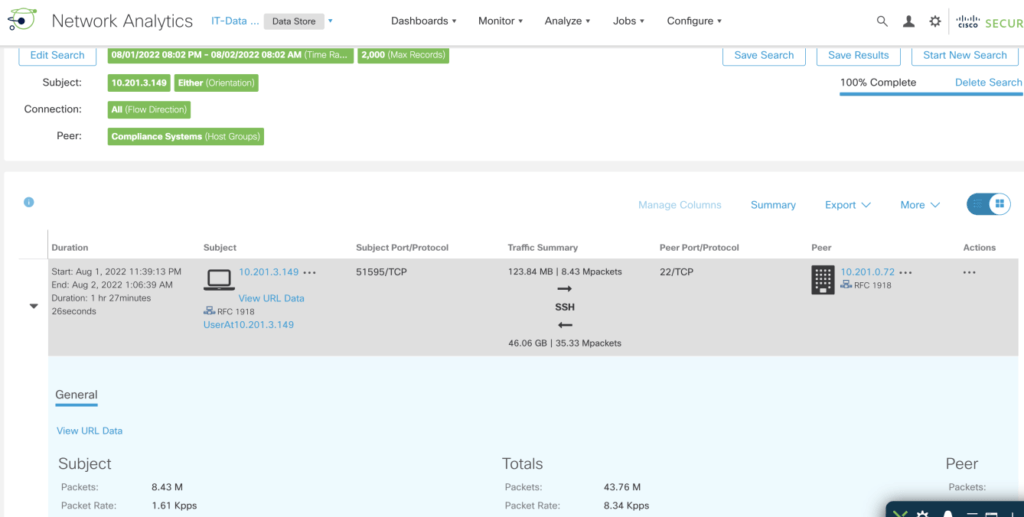

- در بخش Traffic by Peer Host Group، روی گروه مقصد کلیک کنید و View Flows را انتخاب کنید.

- نتایج جستجو را به نمای Conversational View تغییر دهید.

- ارتباطات مشکوک را از طریق دادههای جریان تحلیل کنید.

رویدادهای امنیتی مرتبط با انباشت داده:

رویدادهای مرتبط در دو دسته کلی قرار میگیرند:

- انباشت داده مشکوک (Suspect Data Hoarding): بررسی دریافت غیرعادی داده از میزبانهای داخلی.

- انباشت داده هدف (Target Data Hoarding): بررسی ارسال غیرعادی حجم بالایی از داده به سایر میزبانهای داخلی.

اقدامات پیشنهادی:

- بررسی حجم دادهی دانلودشده/ارسالشده و شناسایی منبع یا مقصد

- اجرای گزارش Top Peers برای تعیین ارتباطات کلیدی

- اعمال سیاستهای امنیتی برای جلوگیری از نشت داده

با این فرآیند، شما میتوانید فعالیتهای غیرمجاز را بهموقع شناسایی کرده و از نشت اطلاعات حیاتی جلوگیری کنید.

۴. شناسایی بدافزارهای بدون فایل: حملات PowerShell (Detecting Fileless Malware: PowerShell Attacks)

سناریو:

تصور کنید یک روز در حال بررسی لاگهای شبکه هستید که متوجه فعالیت غیرمعمولی روی پورتهای 5985 و 5986 میشوید. این پورتها بهطور پیشفرض برای PowerShell Remoting استفاده میشوند. اما نکته عجیب اینجاست که این ارتباطات از سیستمی در بخش مالی ارسال شده، درحالیکه فقط مدیران شبکه باید اجازه اجرای PowerShell از راه دور را داشته باشند! اینجا زنگ خطر به صدا در میآید!

بدافزارهای بدون فایل و تهدیدات PowerShell

برخلاف بدافزارهای سنتی که روی دیسک ذخیره و اجرا میشوند، بدافزارهای بدون فایل مستقیماً در حافظه اجرا میشوند و از ابزارهای سیستمی مانند PowerShell برای اجرای کدهای مخرب بهره میبرند. مهاجمان میتوانند از Windows Management Instrumentation (WMI) و PowerShell برای نفوذ و اجرای اسکریپتهای مخرب بدون نیاز به دانلود فایلهای مشکوک استفاده کنند. همین ویژگی، شناسایی این نوع حملات را به چالشی جدی برای تیمهای امنیتی تبدیل میکند

راهکار:

Cisco Secure Network Analytics میتواند با دستهبندی میزبانهای مجاز و ایجاد رویدادهای امنیتی سفارشی (CSE)، فعالیتهای غیرمجاز PowerShell را شناسایی کند. این ابزار امکان نظارت بر ارتباطات انجامشده روی پورتهای 5985/TCP و 5986/TCP را فراهم کرده و هرگونه استفاده مشکوک را گزارش میدهد. چهارمین کاربرد Cisco SNA این مورد است.

حداقل نیازمندیها برای پیادهسازی

- دید کامل بر ترافیک میزبان به میزبان در شبکه (Core/Distribution)

- نسخهی ۷.۰ یا بالاتر از Cisco Secure Network Analytics.

مرحله اول: مشخص کردن کاربران مجاز PowerShell

اولین قدم برای شناسایی فعالیتهای غیرمجاز، تعریف کاربران مجاز است. در این مثال، فقط مدیران شبکه اجازه استفاده از PowerShell از راه دور را دارند.

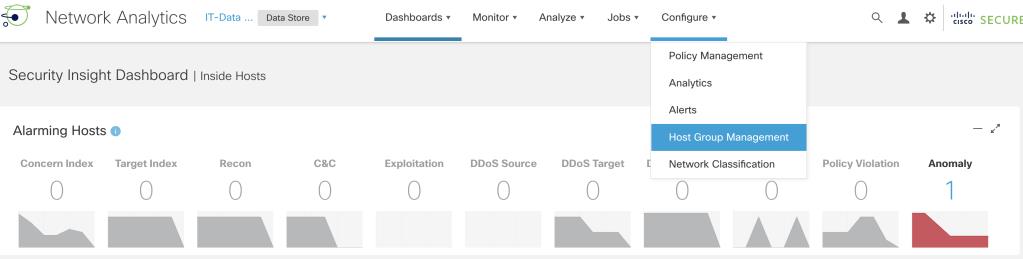

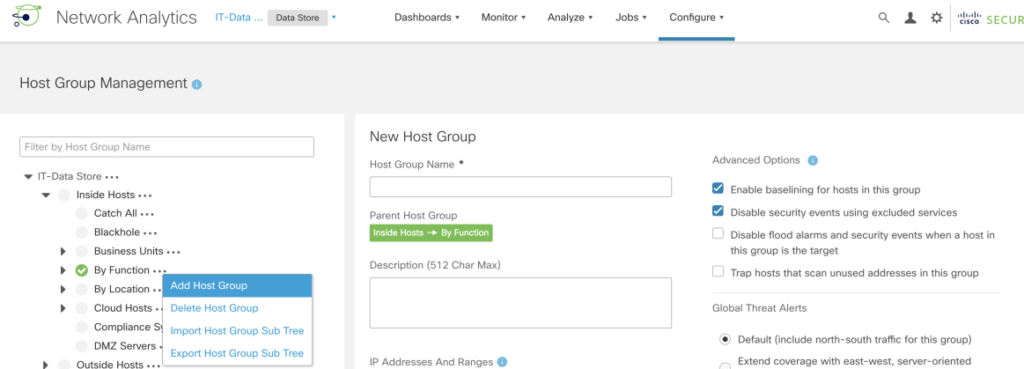

۱. در Secure Network Analytics Manager، به مسیر Configure > Host Group Management بروید.

۲. در پنجرهی Host Group Management، یک Host Group جدید برای مدیران شبکه ایجاد کنید.

از مسیر Inside Hosts > By Function، روی سهنقطه کنار By Function کلیک کرده و گزینهی Add Host Group را انتخاب کنید.

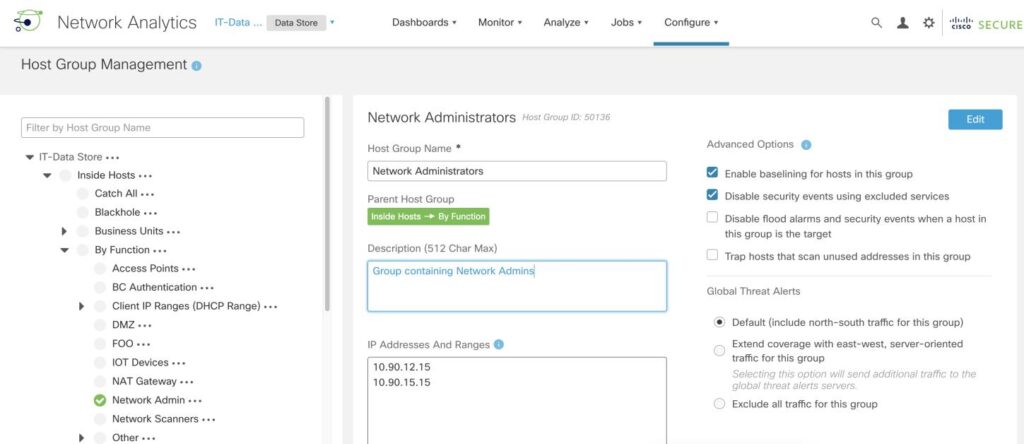

۳. نام گروه میزبان را Network Administrators بگذارید و سیستمهای مربوط به مدیران را به آن اضافه کنید.

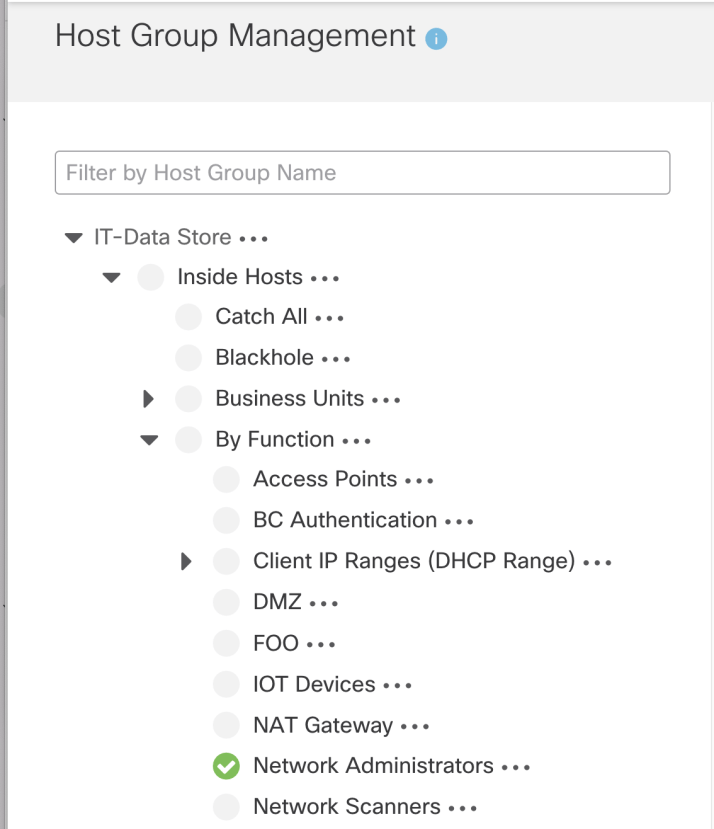

۴. حالا گروه میزبان جدید در ساختار درختی نمایش داده میشود.

مرحله دوم: ایجاد یک رویداد امنیتی سفارشی (CSE)

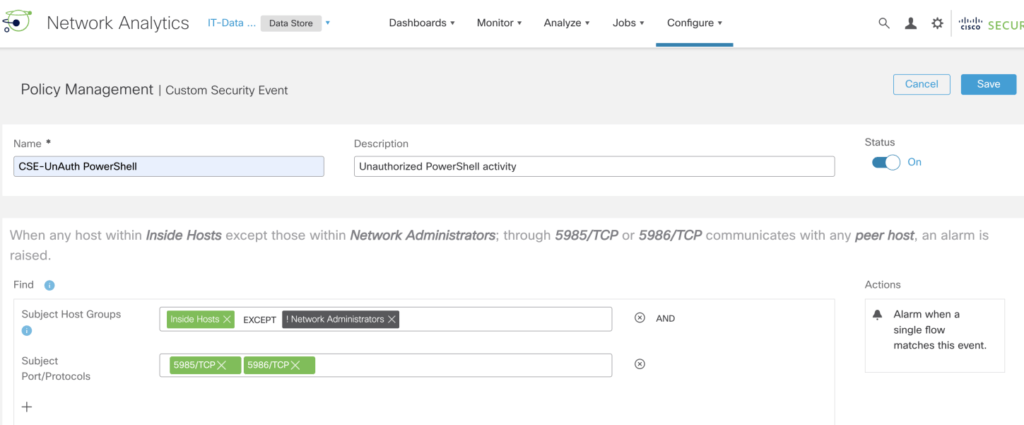

اکنون که کاربران مجاز را مشخص کردیم، رویدادی تعریف میکنیم که هرگونه استفاده غیرمجاز از PowerShell را شناسایی کند.

۱. در Policy Management، گزینهی Create New Policy را انتخاب کنید.

۲. یک Custom Security Event (CSE) با نام CSE-UnAuth PowerShell بسازید.

۳. تنظیمات را بهگونهای انجام دهید که میزبانهای داخل شبکه (Inside Hosts) را شامل کند اما گروه مدیران شبکه مستثنی شود.

۴. پورتهای 5985/TCP و 5986/TCP را بهعنوان معیار بررسی مشخص کنید.

۵. رویداد را فعال کنید و ذخیره (Save) کنید.

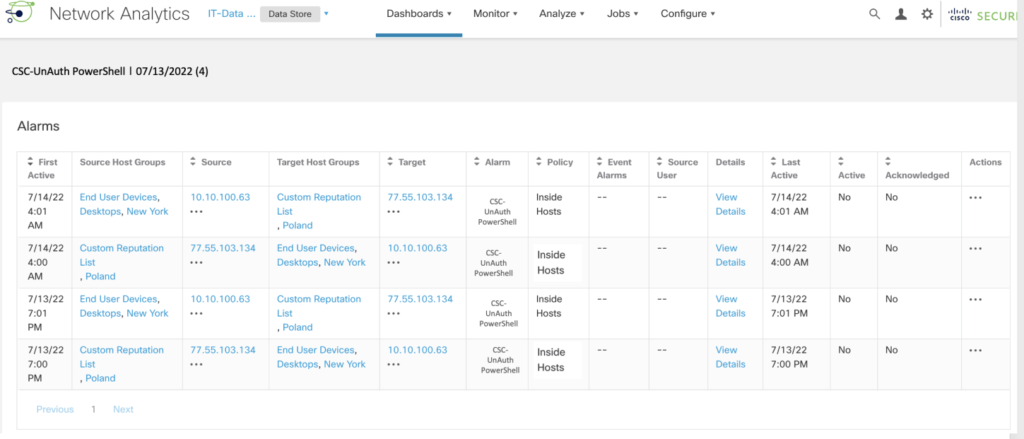

بررسی فعالیتهای غیرمجاز پاورشل

اکنون، هر میزبان در شبکه که عضو گروه “مدیران شبکه” نباشد و از ترکیب پورت/پروتکل پیشفرض پاورشل استفاده کند، یک رویداد امنیتی را فعال خواهد کرد. این رویداد در داشبورد Security Insight نمایش داده میشود.

برای بررسی اطلاعات بیشتر دربارهی میزبانهایی که این رویداد را فعال کردهاند:

۱. روی نمودار کلیک کنید.

۲. لیستی از آلارمها نمایش داده خواهد شد.

۳. این میزبانها را بررسی کنید، زیرا ممکن است مورد حمله قرار گرفته و برای اجرای اسکریپتهای پاورشل در شبکه مورد سوءاستفاده قرار گرفته باشند.

با این راهکار، میتوان بهطور مؤثر فعالیتهای غیرمجاز PowerShell را در شبکه شناسایی و از سوءاستفاده مهاجمان جلوگیری کرد. این روش علاوه بر بالا بردن امنیت شبکه، به کاهش سطح حملات بدافزارهای بدون فایل کمک میکند.

۵. تشخیص بدافزار در ترافیک رمزنگاری شده (Detecting Malware in Encrypted Traffic)

سناریو:

تصور کنید تیم امنیت شبکهی شما با افزایش چشمگیر ترافیک رمزنگاری شده روبهرو شده است. از طرفی، همین رمزنگاری باعث شده که بدافزارها در بستر HTTPS و سایر پروتکلهای امن مخفی شوند. بدون توانایی تحلیل این ترافیک، مهاجمان میتوانند بدون شناسایی از سد امنیتی عبور کنند. پس چطور میتوان بدون نقض حریم خصوصی، این تهدیدات را کشف کرد؟

راهکار:

فناوری Encrypted Traffic Analytics (ETA) در Cisco Secure Network Analytics این امکان را میدهد که بدون رمزگشایی، تهدیدات موجود در ترافیک رمزنگاری شده شناسایی شوند. این روش با استفاده از تحلیل متادیتا، مدلسازی پیشرفتهی موجودیتها و یادگیری ماشین چندلایه، فعالیتهای مشکوک را تشخیص میدهد.

از مزایای این روش میتوان به حفظ حریم خصوصی (End-to-End Confidentiality) و یکپارچگی ارتباطات (Channel Integrity) اشاره کرد. علاوه بر این، Cisco از نقشهی جهانی تهدیدات (Global Threat Map) برای مقایسه الگوهای مشکوک با تهدیدات شناختهشده استفاده میکند. پنجمین کاربرد Cisco SNA این مورد است که ممکن است برای شما جذاب باشد.

حداقل نیازمندیها

برای استفاده از این راهکار، سیستم Secure Network Analytics باید شرایط زیر را داشته باشد:

- دید کامل بر ترافیک میزبان به میزبان از طریق لایههای Core/Distribution

- نسخهی ۷.۱.۰ یا بالاتر از Secure Network Analytics

همچنین، حداقل یکی از تجهیزات زیر باید در شبکهی شما موجود باشد:

- سوئیچهای Cisco Catalyst سری 9300 و 9400

- روترهای ASR 1000 Series Aggregation Services

- روترهای 4000 Series Integrated Services

- روترهای مجازی Cloud Services Router 1000V Series

- کنترلرهای وایرلس Catalyst 9800 Series

- Secure Network Analytics 7.1.0 همراه با Flow Sensor نسخهی ۷.۱.۰

فعالسازی Flow Sensor برای پردازش ترافیک رمزنگاری شده

از نسخه ۷.۱.۰ Secure Network Analytics به بعد، Flow Sensor قابلیت پردازش اطلاعات ETA را دارد. برای فعالسازی آن:

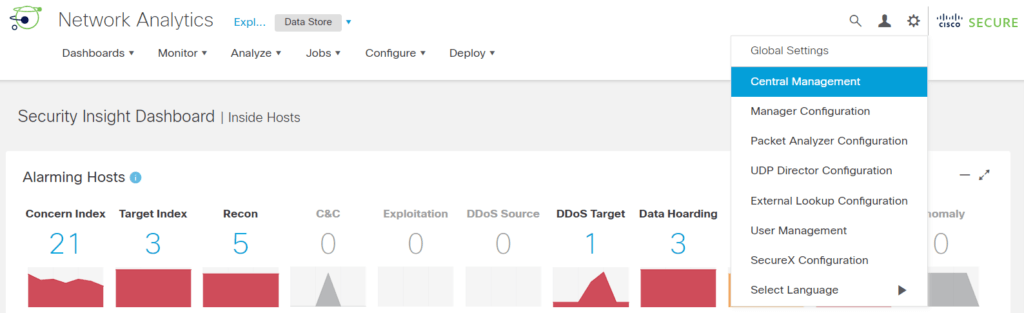

۱. در Secure Network Analytics Manager، روی آیکون چرخدنده کلیک کرده و گزینه Central Management را انتخاب کنید.

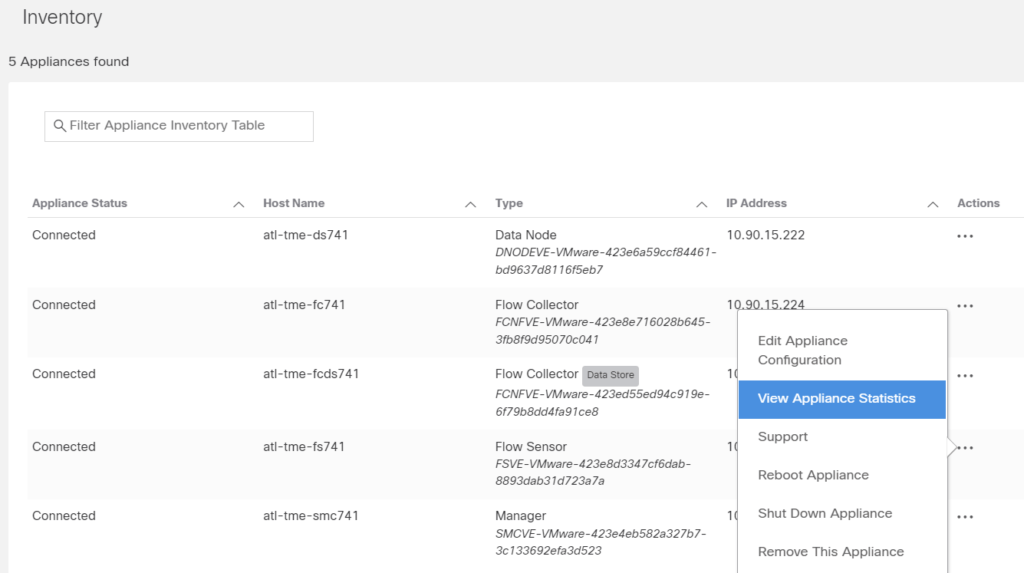

۲. در تب Appliance Manager، روی سهنقطه کنار Flow Sensor کلیک کرده و گزینه View Appliance Statistics را انتخاب کنید.

۳. برای اتصال مستقیم به Flow Sensor، نام کاربری و رمز عبور خود را وارد کنید.

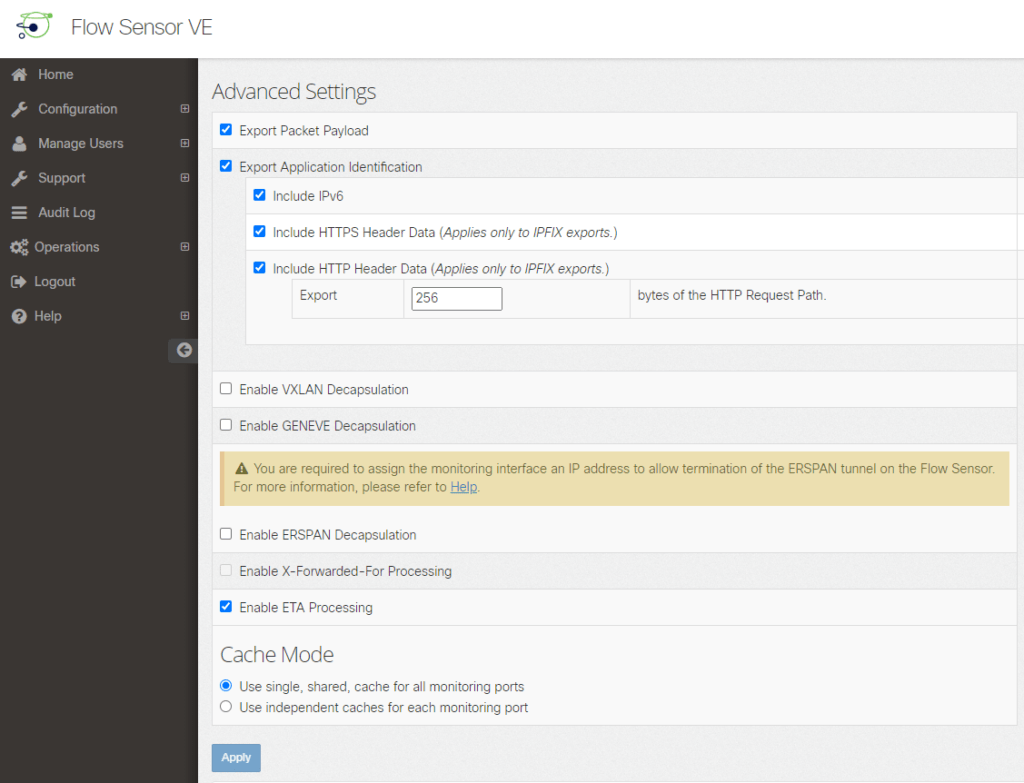

۴. از منوی سمت چپ، روی Configuration کلیک کرده و گزینه Advanced Settings را انتخاب کنید.

۵. در صفحه Advanced Settings، تیک گزینه Enable ETA Processing را فعال کرده و روی Apply کلیک کنید.

حالا Flow Sensor آمادهی پردازش ترافیک رمزنگاری شده است.

تجزیهوتحلیل ترافیک رمزنگاریشده (ETA)

Global Threat Alerts از متادیتا مربوط به ETA برای شناسایی تهدیدات رمزنگاری شده استفاده میکنند.

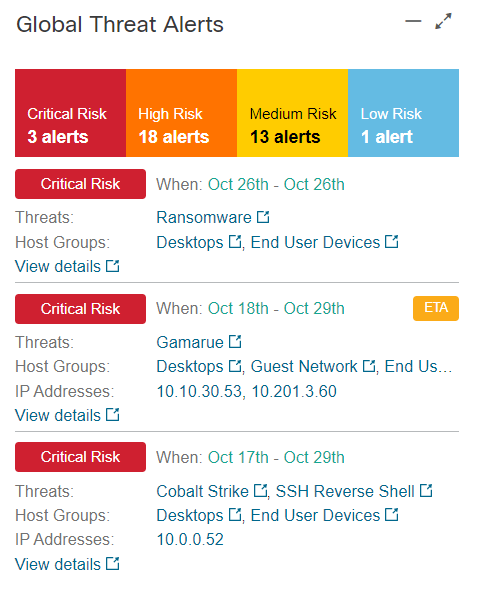

نحوهی مشاهده Global Threat Alerts:

۱. در Secure Network Analytics Manager، داشبورد Security Insight را باز کنید.

۲. ویجت Global Threat Alerts را پیدا کنید.

۳. یکی از تهدیدات با ریسک بالا که دارای برچسب ETA است را انتخاب کنید.

۴. روی View Details کلیک کنید.

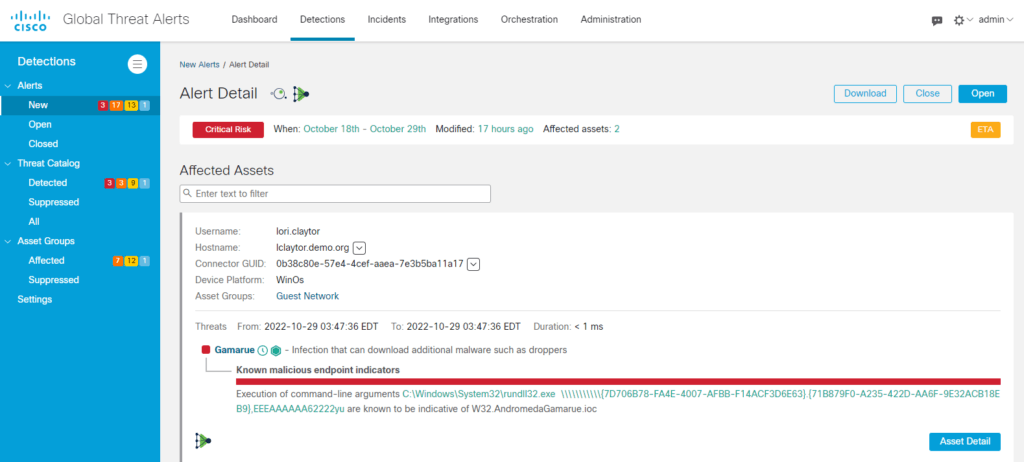

داشبورد Global Threat Alerts Detections نمایش داده میشود و شامل جزئیات تهدید از جمله موارد زیر است:

- سطح شدت تهدید (Severity)

- داراییهای تحت تأثیر (Affected Assets)

- بازهی زمانی مشاهدهشده (Time Range Observed)

- نام کاربری و نام میزبان (اگر موجود باشد)

- جزئیات تهدید، شاخصهای خاص و مرتبط، توضیحات شاخصها و نقاط محوری برای ادامهی بررسی

با فعالسازی ETA Processing و استفاده از Global Threat Alerts، میتوان تهدیدات پنهان در ترافیک رمزنگاریشده را بدون نیاز به رمزگشایی شناسایی و مدیریت کرد. این راهکار کمک میکند که بدون به خطر انداختن حریم خصوصی کاربران، شبکه را در برابر بدافزارهای پیشرفته محافظت کنید.

جمعبندی

در این مقاله تلاش کردیم چند مورد از جالبترین و رایجترین کاربرد Cisco SNA را به همراه سناریو و راهکار با شما به اشتراک بگذاریم. Cisco Secure Network Analytics (SNA) با ارائه دید جامع نسبت به ترافیک شبکه، شناسایی تهدیدات مبتنی بر رفتار، و اتوماسیون پاسخ به حوادث، یکی از ابزارهای قدرتمند در امنیت شبکه محسوب میشود. این راهکار نهتنها به بهبود کشف و مقابله با تهدیدات کمک میکند، بلکه با کاهش وابستگی به راهکارهای امنیتی سنتی، مدیریت امنیت را کارآمدتر و هوشمندتر میسازد. در نتیجه، سازمانها میتوانند با اطمینان بیشتری از زیرساختهای خود محافظت کرده و از تهدیدات پیشرفته جلوگیری کنند.اگر به دنبال تهیه لایسنس Cisco SNA هستید یا نیاز به مشاوره رایگان برای انتخاب بهترین راهکار امنیتی دارید، با کارشناسان فنی ما در تتیس نت تماس بگیرید. ما علاوه بر فروش لایسنس، خدمات نصب، راهاندازی و پشتیبانی حرفهای را به شما عزیزان ارائه میدهیم.