شبکه را میتوان به یک مترو بزرگ و پرشاخه تشبیه کرد؛ ریلهایی موازی که هر کدام مسیر دادههایی حیاتی را حمل میکنند. حالا تصور کنید یکی از ایستگاههای اصلی کنترل ترافیک از کار بیفتد. قطارها به جای توقف در مسیر خود، وارد خطوط اشتباهی میشوند، برخی دوباره از ابتدا حرکت میکنند و برخی دیگر تا مرز برخورد پیش میروند. حاصل این اختلال، چیزی نیست جز ازدحام، تاخیر و توقف کامل حرکت.

ما در تتیسنت با چنین وضعیتی مواجه شدیم. یکی از مشتریهای سازمانی ما با قطعیهای مکرر، کندی شدید شبکه و اختلال در سرویسهای حیاتی خود روبهرو شده بود. بررسی کارشناسان فنی ما، نشان داد که مشکل اصلی، به وقوع یک لوپ در شبکه لایه ۲ و پیکربندی نادرست STP بازمیگردد.

جریان دادهها به جای هدایت صحیح، بهطور مکرر در مسیر بسته حرکت میکردند و باعث بروز ترافیکی فلجکننده شده بودند.

در ادامه این مقاله، گامبهگام روایت میکنیم که چگونه این بحران را مهار کردیم و با رفع خطای STP و Loop در شبکه، نظمی دوباره ایجاد کردیم.

شرح ماجرا: وقتی لوپهای بیپایان، شبکه را قفل میکنند.

همهچیز با گزارش کاربران درباره کندی و قطعی سرویسها شروع شد. سرویسهای داخلی در دسترس نبودند، ارتباط بین بخشها متناوب قطع و وصل میشد و هیچ الگوی مشخصی برای این اختلالها وجود نداشت.

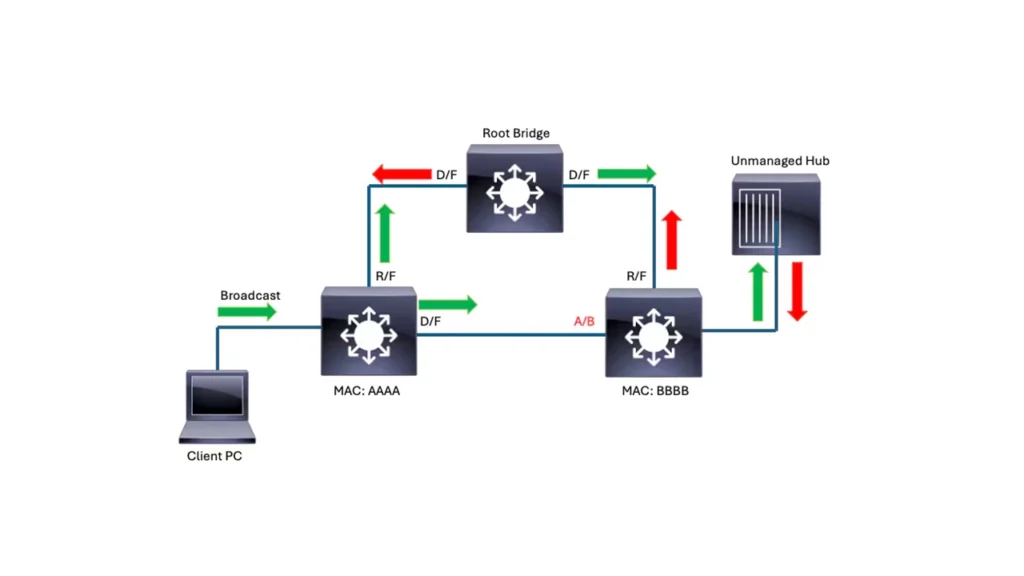

پس از بررسی اولیه، مشخص شد شبکه دچار “Broadcast Storm” شده؛ لوپی در لایه ۲ شکل گرفته و بستهها مدام بین سوئیچها میچرخیدند. این لوپ ترافیکی، منابع پردازشی تجهیزات را به خود مشغول کرده و عملکرد کل سیستم را مختل کرده بود.

تجزیه و تحلیل بیشتر نشان داد که پروتکل Spanning Tree Protocol (STP) یا بهدرستی فعال نبود یا بهدرستی پیکربندی نشده بود. و این، آغاز مأموریت ما بود.

اقدام اول: شناسایی دقیق توپولوژی و مسیرهای خطا

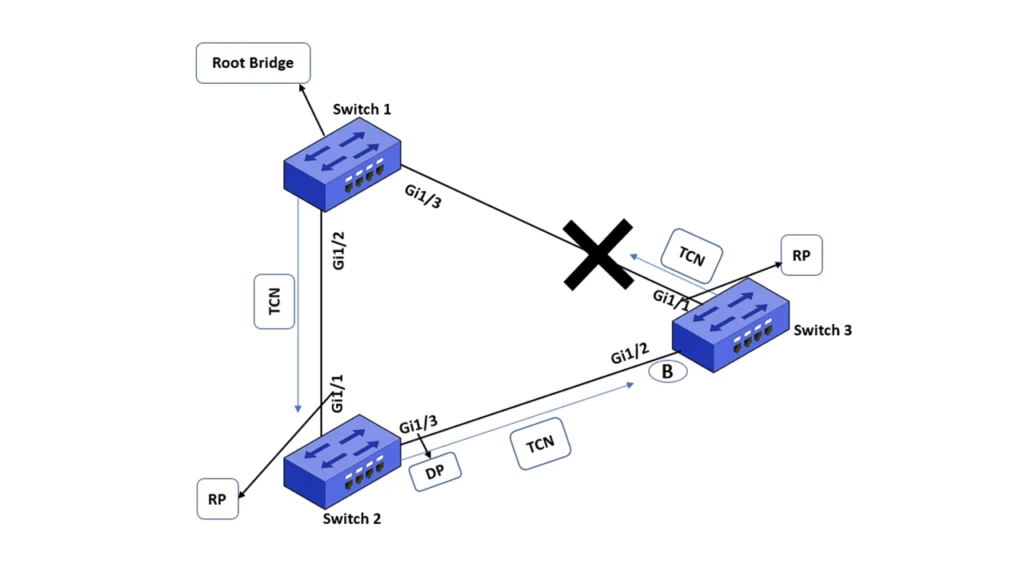

پیش از هر اقدامی، لازم بود تصویری دقیق و جامع از وضعیت موجود شبکه تهیه شود. برای این کار، ابتدا از طریق پورتهای SPAN روی سوئیچهای کلیدی، ترافیک جاری ضبط شد و با استفاده از ابزارهایی مانند Wireshark و NetFlow Analyzer الگوهای رفتوآمد بستهها تحلیل شدند. همچنین لاگ تجهیزات بررسی شد تا سوابق رخدادهای STP، خطاهای تکرارشونده و مسیرهای ناپایدار مشخص گردد.

همزمان، یک نقشه توپولوژی شبکه بازطراحی شد. این نقشه نهفقط مسیرهای ارتباطی لایه ۲ را شامل میشد، بلکه ارتباطات فیزیکی، وضعیت پورتها، VLANها و حتی مکان فیزیکی تجهیزات را نیز در بر میگرفت. در این تحلیل، مشخص شد که چند سوئیچ Access بهصورت مستقیم و بدون کنترل مناسب به بیش از یک سوئیچ Distribution متصل بودند؛ بدون آنکه مکانیزم STP آن را مدیریت کند. همین اتصالات لوپی بدون مدیریت، منشا اصلی Broadcast Stormها و اختلالهای شبکه بودند.

در واقع، ما با بازسازی تصویری واقعی از شبکه، توانستیم مسیرهای معیوب، ناپایدار یا لوپ ساز را بهدقت شناسایی کنیم و فاز بازطراحی را هدفمند آغاز نماییم.

اقدام دوم: پیادهسازی اصولی پروتکل STP

پس از شناسایی نقاط آسیبپذیر، مرحله بعدی بازسازی ستون فقرات ارتباطی شبکه بود: پیادهسازی درست و کامل پروتکل STP. تیم فنی ما تصمیم گرفت بهجای نسخه کلاسیک STP، از Rapid Spanning Tree Protocol (RSTP) استفاده کند تا زمان همگرایی (convergence) به حداقل برسد و پورتها در صورت بروز تغییر، سریعتر به وضعیت پایدار بازگردند.

مهمتر از نوع پروتکل، نحوه پیکربندی آن بود. برای جلوگیری از هرگونه انتخاب تصادفی Root Bridge توسط پروتکل STP، یک سوئیچ مرکزی (Core) بهصورت دستی و با اولویت مشخص به عنوان Root Bridge تعیین شد. این اقدام باعث شد مسیر اصلی ارتباطی شبکه همیشه از طریق امنترین و پایدارترین مسیر برقرار شود.

تمام پورتها بر اساس نقش (Access / Trunk / Uplink) و محل قرارگیری، بهدرستی دستهبندی و پیکربندی شدند. برخی پورتها که پتانسیل ایجاد لوپ داشتند، در وضعیت Block قرار گرفتند تا تنها در صورت نیاز و قطع مسیر اصلی فعال شوند. همچنین مکانیزمهای مکمل مانند BPDU Filter و BPDU Guard برای ایمنسازی نقاط اتصال کاربران فعال شد.

این بازپیکربندی نهفقط از شکلگیری لوپ جلوگیری کرد، بلکه زیرساخت را برای رشد آتی، افزونگی و پایداری بلندمدت آماده کرد.

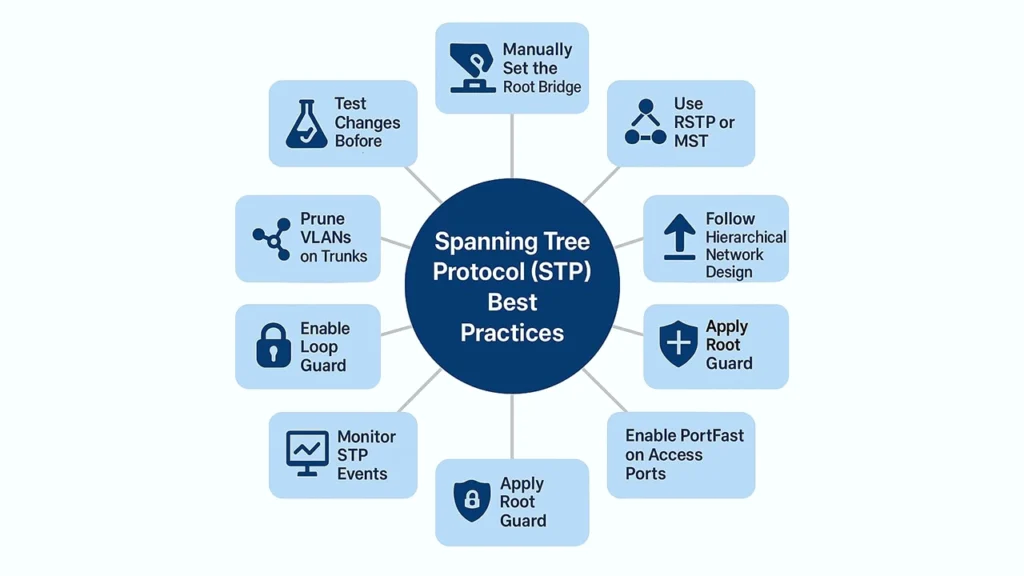

10 اقدام فنی برای بازگرداندن پایداری شبکه و پیشگیری از Loop

در این پروژه، ما در تتیسنت مجموعهای از اقدامات فنی ساختیافته و مؤثر را اجرا کردیم که نتیجهی آن، بازطراحی موفق و احیای کامل شبکهای بود که تحت فشار اختلالات لایه ۲ قرار گرفته بود. این اقدامات نهتنها ریشهی مشکل را برطرف کردند، بلکه زیرساختی مستحکم برای آیندهای بدون Loop فراهم آوردند:

1. تعیین دستی Root Bridge در شبکه

در بسیاری از شبکههای سازمانی، عدم تعیین دستی Root Bridge باعث میشود انتخاب آن بهصورت خودکار و بر اساس اولویتهای پیشفرض (Bridge Priority) انجام شود؛ امری که اغلب نتایج غیرقابلپیشبینی دارد. در این پروژه، ما با بررسی توپولوژی و نقاط اتصال حیاتی، سوئیچ Core را بهعنوان نقطه مرجع اصلی تعیین کردیم و با کاهش Bridge Priority آن (مثلا تا مقدار 4096)، انتخاب آن را بهعنوان Root Bridge قطعی کردیم. این اقدام، انسجام تصمیمگیری پروتکل STP را تضمین کرد و مانع از رفتارهای ناپایدار در هنگام نوسانات شبکه شد.

2. تست تغییرات در محیط آزمایشی پیش از اعمال روی شبکه اصلی

هر تغییری (حتی اگر بهترین باشد) در یک شبکه زنده میتواند باعث ایجاد اختلالهای موقتی یا حتی دائمی شود. به همین دلیل، پیش از اعمال نهایی تنظیمات STP، VLAN، PortFast، Loop Guard و سایر ویژگیها، یک محیط شبیهسازیشده کوچکتر با توپولوژی مشابه طراحی شد. در این محیط، تمامی سناریوهای failover، تغییر وضعیت پورتها و واکنش سوئیچها به وقایع مختلف تست و لاگگیری شد. این کار باعث شد زمان اعمال واقعی تنظیمات، با حداقل ریسک و اختلال مواجه شویم.

3. حذف VLANهای بلا استفاده از لینکهای Trunk

پورتهای Trunk که بین سوئیچهای لایه Distribution و Core قرار داشتند، اغلب بهصورت پیشفرض تمامی VLANها را حمل میکردند. این موضوع باعث میشد ترافیک Broadcast، Multicast و Unknown Unicast مربوط به VLANهای غیر ضروری هم در مسیر جریان داشته باشد و احتمال شکلگیری Loop و Broadcast Storm افزایش یابد. در این بازطراحی، تمامی لینکهای Trunk بهصورت دقیق تنظیم شدند تا تنها VLANهای مورد نیاز را حمل کنند. این اقدام ساده، بار ترافیکی را کاهش داد و امنیت پروتکل STP را افزایش داد.

4. فعالسازی Loop Guard برای جلوگیری از لوپهای پنهان

Loop Guard یکی از ویژگیهای قدرتمند STP است که بهخصوص در پورتهایی که ممکن است در شرایط خاص از حالت Block به Forward تغییر وضعیت دهند، رفتار محافظانهای اعمال میکند. در این پروژه، روی پورتهایی که در حالت Alternate یا Backup بودند، Loop Guard فعال شد تا در صورت از بین رفتن BPDUهای دریافتی، پورت به حالت Listening/Blocking بازنگردد و لوپ پنهانی ایجاد نشود. این کار کمک کرد که شبکه در برابر قطعیهای ناگهانی و تغییرات توپولوژی غیرمنتظره، مقاومتر شود.

5. مانیتورینگ مداوم وضعیت STP و ثبت تغییرات توپولوژی

برخی از مهمترین اختلالها زمانی رخ میدهند که تغییرات توپولوژی بدون هشدار اتفاق بیفتند. برای جلوگیری از این اتفاق، ما در لایه مانیتورینگ، قابلیت نظارت بر رویدادهای STP را فعال کردیم و لاگگیری از BPDU، تغییرات Root Bridge، و وضعیت پورتها را با ابزارهایی مثل SolarWinds و Zabbix انجام دادیم. این اطلاعات نهتنها برای تحلیل رویدادهای گذشته، بلکه برای شناسایی الگوهای اختلال در آینده نیز ارزشمند هستند.

6. اعمال Root Guard برای پورتهای Downlink

در شرایطی خاص، ممکن است یک سوئیچ در لایه Access بهدلیل تنظیمات اشتباه یا آپتایم بالا، برای تبدیلشدن به Root Bridge تلاش کند. برای پیشگیری از این موضوع، روی تمامی پورتهایی که به سوئیچهای Access یا دستگاههای غیرمجاز متصل بودند، ویژگی Root Guard فعال شد. با این کار، در صورتی که پورت مورد نظر BPDUs با اولویت بالاتر ارسال کند، بلافاصله در حالت Root-Inconsistent قرار میگیرد و از انتخاب اشتباه Root Bridge جلوگیری میشود.

7. مهاجرت به RSTP بهجای STP سنتی

در دنیای امروز که شبکهها نیاز به واکنش سریع دارند، استفاده از Rapid Spanning Tree Protocol (802.1w) یک ضرورت است. برخلاف پروتکل STP سنتی که ممکن است ۳۰ تا ۵۰ ثانیه برای همگرایی زمان ببرد، RSTP قادر است در چند ثانیه تغییر مسیر دهد. در این پروژه، تمام سوئیچها به RSTP ارتقاء داده شدند و با بررسی سازگاری آنها، شبکهای با زمان همگرایی بسیار پایینتر و پایداری بیشتر حاصل شد.

8. بازطراحی ساختار شبکه بر اساس مدل سهلایهای (Access / Distribution / Core)

توپولوژی اولیه مشتری از ساختار تخت (Flat) و پیچیدهای برخوردار بود که مسیرهای ارتباطی کنترلنشده زیادی در آن وجود داشت. ما با بازطراحی توپولوژی و اجرای معماری سلسلهمراتبی سهلایهای، مسیرهای انتقال داده را شفافسازی و کنترلپذیر کردیم. این مدل باعث شد که STP بهتر کار کند، مدیریت VLANها سادهتر شود و عیبیابی در آینده راحتتر صورت بگیرد. همچنین این ساختار زیرساختی مقیاسپذیرتر برای توسعهی آینده فراهم کرد.

9. فعالسازی PortFast روی پورتهای Access

ویژگی PortFast یکی از سادهترین اما مؤثرترین تنظیمات STP است. در سوئیچهایی که کاربران نهایی یا سرورها به آن متصل بودند، فعالسازی PortFast باعث شد که پورتها بلافاصله پس از اتصال دستگاه فعال شوند و از طیکردن مراحل STP مانند Listening و Learning صرفنظر کنند. این کار باعث کاهش تاخیر در اتصال کاربران و همچنین کاهش احتمال Loop ناشی از تاخیر در تشخیص BPDU شد.

10. مستندسازی کامل پیکربندیها و آموزش تیم IT مشتری

پایداری شبکه تنها وابسته به تنظیمات فنی نیست؛ بلکه به آگاهی تیم فناوری اطلاعات نیز بستگی دارد. در پایان پروژه، ما تمام تنظیمات اعمالشده را مستندسازی کرده و در قالب فایلهای قابلاستفاده در اختیار تیم IT مشتری قرار دادیم. همچنین یک جلسهی آموزشی برگزار شد که در آن ساختار پروتکل STP، انواع خطاهای رایج و نکات مهم در نگهداری شبکه مرور شد. این آموزشها به مشتری کمک کرد تا در آینده، تغییرات شبکه را با درک کامل از ساختار موجود مدیریت کند.

در نهایت: بازگشت پایداری و افزایش بهرهوری

پس از اعمال تمامی اصلاحات و طراحی مجدد، شبکه سازمان بهصورت کامل پایدار شد. نهتنها به رفع خطای STP و Loop در شبکه به طور کامل پرداختیم، بلکه زمان دسترسی، سرعت ارتباطات و امنیت کلی شبکه نیز بهبود قابل توجهی یافت.

مدیر فناوری اطلاعات این سازمان، در ارزیابی نهایی اعلام کرد:

«پس از مدتها با خیالی آسوده شبکه را مدیریت میکنیم. عملکرد تتیسنت در تشخیص سریع و بازطراحی هدفمند، فراتر از انتظار ما بود.»

سخن پایانی: وقتی خطا به فرصت تبدیل میشود!

تجربه این پروژه بار دیگر نشان داد که پیکربندی صحیح پروتکل STP نهتنها یک توصیه فنی، بلکه یک الزام حیاتی در زیرساختهای سوئیچینگ است. تتیسنت با تکیه بر تیم متخصص، دانش فنی بهروز و تجربه عملیاتی بالا در حوزه طراحی دیتاسنتر و شبکه، آماده است تا در شرایط بحرانی نیز در کنار سازمانها باشد. اگر زیرساخت شبکه شما نیز به بازبینی، بهینهسازی یا نوسازی نیاز دارد، تیم ما در تتیسنت آماده است تا در کوتاهترین زمان، راهحلهای عملی و پایدار ارائه دهد. برای کسب اطلاعات بیشتر و مشاوره رایگان میتوانید فرم درخواست مشاوره زیر را پر کنید یا با کارشناسان ما از طریق شماره ۰۲۱۹۱۰۰۹۳۲۲ تماس بگیرید.