پیش تر در مطلبی مفهوم MacSec یا استاندارد IEEE 802.1AE در مطالب قبلی و به منظور تامین امنیت در لایه ۲ آشنا شدیم. در این مطلب قصد آموزش راه اندازی و تنظیم آن را داریم در ادامه با ما همراه باشید.

MACsec چیست؟

MACsec یک ارتباط امن بین LAN های Wired برقرار می سازد. زمانی که MACsec برای امن کردن ارتباط بین دو دستگاه در یک شبکه LAN مورد استفاده قرار می گیرد همه ی پکت ها بر روی مدیا با استفاده از کلید متقارن رمزگذاری می شوند تا امکان شنود یا تغییر داده ها در مسیر از بین برود. MACsec از ابتدا با این هدف طراحی شد که در ترکیب با IEEE 802.1X کار کند.

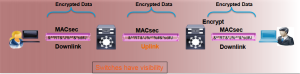

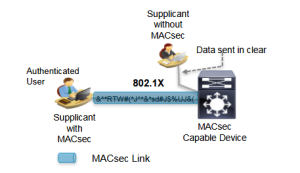

استاندارد IEEE 802.1AE یک مکانیزم Connectionless برای حفظ محرمانگی و یکپارچگی داده ها است. همانطور که در شکل مشاهده می کنید فرآیند عملکرد این پرتکل شامل بخش های مختلفی است که در ادامه با آن و تنظیمات مربوطه در این بخش آشنا خواهیم شد:

نکات قابل توجه در تصویر بالا:

• رمزگذاری باعث می شود استراق سمع پکت ها، دستکاری و نفوذ کاهش یابد

• پشتیبانی استاندارد 802.1AE از تکنولوژی های قوی رمزگذاری

• رمزگذاری Hop-by-Hop اجازه بازرسی پکت ها در هر hop را می دهد

• در محیط های به Shared Media به خوبی کار می کند (مانند IP Phone ، Desktop)

نکته مورد توجه در تنظیمات مربوط به MACsec دقت به تفاوت ارتباط کلاینت به سوئیچ شبکه و ارتباط سوییچ به سوییچ است. رمزگذاری در هر کدام از این دستگاه ها تنظیمات مربوط به خود را دارد به همین دلیل در ادامه این مقاله ابتدا تنظیمات ارتباط کامپیوتر به سوییچ (Downlink) را بیان می کنیم و پس از آن در بخش های بعدی این مقاله تنظیمات Uplink را نیز منتشر خواهیم کرد.

رمزگذاری Host-to-Switch MACsec (Downlink)

مطابق شکل رمزگذاری بین کامپیوتر و سوییچ به این صورت انجام می گیرد که به هنگام خروج فریم از دستگاه بر روی آن در اینترفیس خروجی تگ زده می شود و در طرف مقابل هنگام ورود به سوییچ در اینترفیس ورودی آن تگ برداشته می شود.

ممکن است این سوال پیش بیاید که اگر یک کاربر احراز هویت شده باشد چرا به فعال کردن این ویژگی Host-to-Switch نیاز داریم؟ همانطور که در تصویر بالا می بینید یک کاربر حتی اگر احراز هویت شده باشد اما دارای مکانیزم امنیتی برای رمزگذاری اطلاعات در لایه دو نباشد داده های او در شبکه به صورت Clear text فرستاده می شود. اما در مقابل کاربری که از MACsec استفاده می کند محرمانگی اطلاعاتش به خطر نمی افتد. مخصوصا در سازمان هایی که کاربران موقت بسیاری در شبکه دارند این مورد اهمیت ویژه ای دارد.

مواردی که برای فعال کردن MACsec از نوع Host-to-switch نیاز است و همچنین ارتباط اجزای آن را در تصویر بالا مشاهده می کنید در ادامه به توضیح هر کدام از این موارد می پردازیم.

Supplicant (درخواست کننده): یک برنامه که بر روی کامپیوتر اجرا می شود و مذاکرات کلید MACsec را مدیریت و پکت ها را رمزگذاری می کند. رمزگذاری ممکن است در سخت افزار یا نرم افزار انجام گیرد (اگر توسط کارت شبکه پشتیبانی شود)

Authenticator (احراز کننده هویت): به آن سوییچی که اعتبارنامه درخواست کننده را دریافت و به سرور اعتبار سنجی برای تصدیق می فرستد و همچنین سیاست های دسترسی به شبکه را اعمال می کند احراز کننده هویت یا Authenticator می گویند. این سوییچ باید قادر به مذاکره کلید و رمزگذاری پکت ها باشد و نیازمند سخت افزار بخصوصی برای پشتیبانی از MACsec در line-rate می باشد.

Authenticating Server (سرور احراز هویت): یک Radius سرور که اعتبارنامه درخواست کننده را تایید یا رد می کند و مشخص می کند درخواست کننده باید چه سطح دسترسی در شبکه دریافت کند. موارد لازم برای کلید اصلی را به درخواست کننده و سوییچ توزیع می کند. حتی به طور دلخواه سیاست MACsec را می توان برای اعمال بر روی دستگاهی مشخص تعریف کرد.

دستورات مورد نیاز برای فعال سازی بر روی سوییچ

Global Configuration

aaa new-model

!

aaa authentication dot1x default group radius

aaa authorization network default group radius

aaa accounting dot1x default start-stop group radius

!

aaa session-id common

!

dot1x system-auth-control

!

radius-server host 172.28.103.178 key cisco 123

radius-server vsa send authentication

Interface Configuration

Interface GigabitEthernet4/1

description AnyConnect Interface to MACsec XP 1

switchport access vlan 903

switchport mode access

authentication priority dot1x

authentication port-control auto

MACsec

dot1x pae authenticator

mka default-policy

spanning-tree portfast

authentication linksec policy should-secure

تنظیمات درخواست کننده

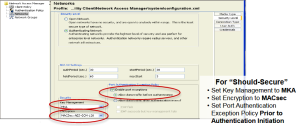

تنظیمات برای سوییچ انجام شده اکنون باید تنظیمات را بر روی درخواست کننده یا همان کلاینت انجام داد که همانطور که قبل تر گفته شد نیاز به یک نرم افزار برای این کار وجود دارد و آن نیز AnyConnect است. در ادامه نحوه فعال سازی بر روی کلاینت ها در برنامه AnyConnect را نشان می دهیم.

در قسمت Network Access Manager زیر شاخه Networks به ترتیب مقادیر زیر را انتخاب و تنظیم کنید:

– قرار دادن گزینه Key Management بر روی مقدار MKA

– قرار دادن Encryption بر روی MACsec

– فعال کردن Port Authentication و انتخاب گزینه Allow data traffic before authentication

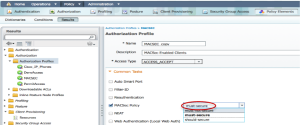

تنظیمات سرور اعتبار سنجی

اکنون نوبت به انجام تنظیمات مربوط به ISE است که همان طور که قبل تر گفته شد نقش سرور اعتبار سنجی را در مطلب بیان شده دارد. در بخش Authorization Profiles یک پروفایل برای MACsec با همین نام می سازیم و سپس تیک گزینه MACSec Policy را میزنیم و مقدار آن را بر روی Must Secure قرار می دهیم.

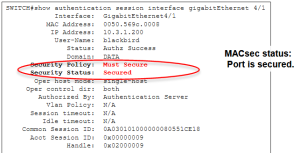

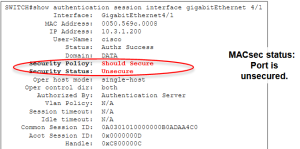

بررسی و صحت تنظیمات انجام شده Downlink MACSec

اکنون برای اطمینان از صحت تنظیمات انجام شده بر روی سوییچ نحوه بررسی تنظیمات در سوییچ را در ادامه توضیح خواهیم داد اما ابتدا یک تصویر قبل از اینکه تنظیمات انجام شود را در ادامه مشاهده کنید.

SWITCH#show authentication session interface gigabitEthernet 4/1

بعد از اینکه تنظیمات انجام شود خروجی مورد نظر باید طبق شکل زیر باشد.