فرض کنید در قلعهای قدیمی زندگی میکنید؛ دیوارهای بلندی اطراف قلعه را گرفتهاند، دروازهای سنگین ورودیها را کنترل میکند، و نگهبانی با زره و نیزه همیشه پای برج دیدهبانی ایستاده است. تا دیروز این سیستم دفاعی کافی بود. اما حالا دشمن دیگر از دروازه نمیآید؛ از زیر زمین تونل میزند، در لباس بازرگان وارد میشود، یا از آسمان پهپاد میفرستد.

در دنیای شبکه هم دقیقا همین اتفاق افتاده. تهدیدات جدید، هوشمند، پنهان و چندلایهاند. و فایروالهای سنتی مثل Cisco ASA، با وجود قابلاعتماد بودن، دیگر بهتنهایی پاسخگوی این حجم از حملات پیچیده نیستند. اینجاست که مفهوم فایروال نسل جدید (NGFW) وارد میدان میشود.

در این مقاله بررسی میکنیم NGFW چیست، چرا فایروال سیسکو FTD بهعنوان راهکار پیشنهادی سیسکو مطرح است، و چه زمانی باید به فکر مهاجرت از ASA به FTD باشید.

لایسنس سیسکو FTDv

هر روز تاخیر یعنی یک روز بیشتر در معرض خطر. با Cisco FTD، امنیت نسل جدید را به شبکه خود بیاورید. همین حالا مشخصات را ببینید و سفارش دهید.

فایروال نسل جدید (NGFW) چیست؟

NGFW یا Next-Generation Firewall نسل جدیدی از فایروالهاست که برای پاسخ به تهدیدات مدرن طراحی شدهاند. در فایروالهای نسل جدید، صرفا پردازش بستهها بر اساس شماره پورت یا آدرس IP کافی نیست. NGFWها ترافیک را تا لایه اپلیکیشن تحلیل میکنند، رفتار فایلها را بررسی میکنند، تهدیدات را با منابع تهدید جهانی تطبیق میدهند و بهصورت بلادرنگ اقدام به مقابله میکنند.

قابلیتهای کلیدی یک NGFW واقعی:

1. Application Awareness & Control

فایروالهای نسل جدید میتوانند اپلیکیشنها را مستقل از شماره پورت یا پروتکل شناسایی کنند. یعنی حتی اگر اپلیکیشنی از پورت استاندارد استفاده نکند یا بهصورت رمزنگاریشده (Encrypted) ارتباط برقرار کند، NGFW قادر است آن را تشخیص دهد. این ویژگی امکان اعمال سیاستهای دقیقتر برای کنترل یا محدودسازی اپلیکیشنهای خاص را فراهم میکند (برای مثال، اجازه دسترسی به Microsoft Teams ولی مسدودسازی Telegram).

2. Integrated Intrusion Prevention System (NGIPS)

NGFWها معمولا به یک سیستم جلوگیری از نفوذ پیشرفته (NGIPS) مجهز هستند که با تحلیل رفتار شبکه، تهدیدها و الگوهای حملات را بهصورت بلادرنگ تشخیص میدهند و آنها را مسدود میکنند. بر خلاف IPSهای قدیمی که بهصورت مجزا نصب میشدند، این قابلیت در NGFWها بهصورت integrated ارائه میشود، یعنی بدون نیاز به تجهیزات جداگانه و با تاثیر کمتر روی performance.

3. Threat Intelligence Integration

فایروال نسل جدید باید به منابع تهدید بهروز و معتبر متصل باشد. برای مثال، فایروال سیسکو FTD اطلاعات تهدیدی خود را از Cisco Talos دریافت می کند، که این منبع یکی از بزرگترین و بهروزترین مراکز تهدید شناسی در دنیاست این قابلیت کمک میکند NGFW در برابر تهدیدات جدیدی که ممکن است در کمتر از چند ساعت در سطح جهان منتشر شوند، آمادگی فوری داشته باشد.

4. Advanced Malware Protection & Sandboxing

NGFW واقعی نهتنها باید فایلهای مشکوک را مسدود کند، بلکه باید بتواند آنها را در محیط ایزوله (sandbox) اجرا و رفتارشان را تحلیل کند. این تحلیل رفتاری به کشف بدافزارهای روز صفر (Zero-Day) کمک میکند—یعنی فایلهایی که امضای شناختهشدهای ندارند اما رفتار مخربی دارند.

5. Visibility & Contextual Awareness

امنیت بدون دید کافی امکانپذیر نیست. NGFW باید بتواند فعالیت کاربران، دستگاهها، نشستها، نوع اپلیکیشن، محل جغرافیایی، حجم داده و حتی ارتباطات بین ماشینهای مجازی را شناسایی و تحلیل کند. این سطح از دید، مبنای تصمیمگیری دقیقتر در سیاستگذاری امنیتی است و امکان واکنش سریعتر به حوادث امنیتی را فراهم میکند.

6. Policy Automation & Centralized Management

یکی از چالشهای بزرگ در امنیت شبکه، مدیریت پیچیده قوانین و هماهنگی بین تجهیزات مختلف است. NGFWهای پیشرفته امکان مدیریت متمرکز را فراهم میکنند (مثلاً با Cisco FMC)، به شما اجازه میدهند سیاستها را یکبار بنویسید و در کل شبکه پیادهسازی کنید. همچنین، قابلیت اتوماسیون (مثل هماهنگی با سایر ابزارهای امنیتی، تطبیق با منابع اطلاعاتی تهدید و بهروزرسانی خودکار قوانین) از بار عملیاتی تیم امنیتی کم میکند.

چرا مهاجرت به NGFW ضروری است؟

همانطور که در ابتدا گفتیم، در گذشته، اغلب حملات سایبری از طریق درگاههای باز یا پروتکلهای ناایمن انجام میشدند. فایروالهای سنتی مانند Cisco ASA برای مقابله با این تهدیدات طراحی شدهاند، یعنی بررسی وضعیت بستهها (stateful inspection)، فیلتر کردن ترافیک بر اساس پورت، پروتکل یا IP، و اجرای قوانین ساده دسترسی.

اما تهدیدات امروزی کاملا متفاوت عمل میکنند. فیشینگ هدفمند، بدافزارهای روز صفر (Zero-Day)، حملات در لایه اپلیکیشن، ارتباطات رمزنگاریشده، و ترافیکهای پنهانشده در ترافیک مجاز از جمله روشهایی هستند که دیگر با ابزارهای سنتی قابل شناسایی یا متوقفسازی نیستند.

بسیاری از این تهدیدات در ظاهر قانونی به نظر میرسند، یک فایل PDF، یک ارتباط HTTPS، یا حتی یک نرمافزار محبوب. اما پشت این ظاهر، رفتارهایی پنهان شده که تنها فایروالی با دید عمیق (Deep Visibility) و قابلیت تحلیل رفتاری میتواند آن را شناسایی کند.

در چنین شرایطی، داشتن فایروالی که فقط بر اساس شماره پورت و IP تصمیمگیری میکند، مثل استفاده از قفل قدیمی برای درِ ورودی در عصری است که مهاجمان از طریق سیستمهای هوشمند یا دسترسیهای داخلی حمله میکنند.

بههمین دلیل، NGFW دیگر یک گزینه پیشنهادی نیست، بلکه بخشی حیاتی از معماری امنیتی مدرن محسوب میشود.

فایروال سیسکو FTD چیست و چه جایگاهی در معماری NGFW دارد؟

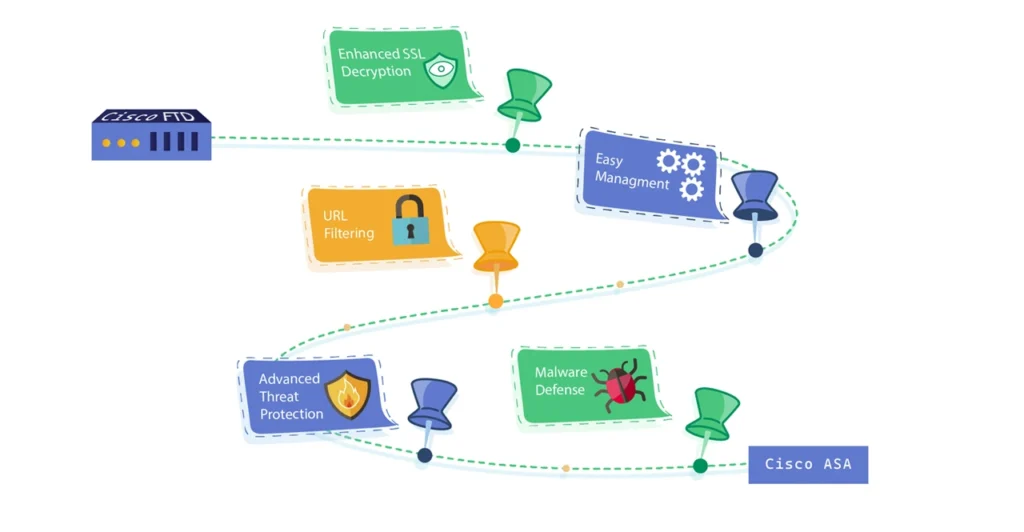

Cisco FTD یا Firepower Threat Defense راهکار جامع و نسل جدید فایروال سیسکو است که طراحی آن بر اساس ترکیب چند ماژول امنیتی کلیدی صورت گرفته. FTD در واقع پاسخی است به نیاز سازمانها برای داشتن یک راهکار یکپارچه امنیتی که همزمان بتواند نقش فایروال سنتی، سامانه جلوگیری از نفوذ و سیستم تحلیل تهدیدات را بدون نیاز به راهاندازی و مدیریت جداگانه این اجزا، ایفا کند.

سیسکو با توسعه FTD، قابلیتهای فایروال کلاسیک ASA، سیستم NGIPS (Intrusion Prevention) و موتور تحلیل بدافزار AMP for Networks را در قالب یک سیستم واحد ترکیب کرده. نتیجه، یک پلتفرم NGFW است که هم امنیت شبکه را در لایههای پایین فراهم میکند و هم در لایههای بالا (کاربر، اپلیکیشن، فایل و نشست) توانایی تحلیل و واکنش دارد.

بر خلاف برخی رقبا که تنها application control را ارائه میدهند و برای دفاع در برابر تهدیدات مجبور به افزودن محصولات جانبیاند، فایروال سیسکو FTD بهصورت threat-centric طراحی شده، یعنی تمرکز اصلی آن بر جلوگیری، شناسایی و پاسخ به تهدیدات پیشرفته است، نه فقط فیلتر کردن ترافیک!

ویژگیهای برجسته فایروال سیسکو FTD در یک نگاه:

- ترکیب قدرتمند فایروال کلاسیک و NGIPS

FTD مانند ASA قابلیت stateful inspection و rule-based filtering دارد، اما در عین حال، یک NGIPS کامل را هم درون خود جای داده که توانایی شناسایی الگوهای حمله و رفتارهای غیرعادی را دارد. - پشتیبانی از Threat Intelligence سیسکو (Talos)

سیسکو FTD بهطور مستقیم از اطلاعات تهدید مرکز Cisco Talos استفاده میکند، یکی از معتبرترین منابع تهدید شناسی جهان، این اطلاعات بهصورت زنده در اختیار FTD قرار میگیرند تا بتواند تهدیدات جدید را قبل از فراگیر شدن شناسایی کند. - توانایی تشخیص سریع تهدیدات، حتی در سطح فایل و session

FTD با استفاده از تکنولوژیهایی مانند sandboxing و AMP (Advanced Malware Protection) میتواند فایلهای مشکوک را بررسی و تحلیل رفتاری انجام دهد، تا تهدیدات روز صفر و بدافزارهای جدید نیز شناسایی شوند. - مدیریت متمرکز با Cisco FMC (Firepower Management Center)

همهچیز از یک کنسول مرکزی مدیریت میشود؛ از قوانین فایروال گرفته تا تنظیمات IPS، گزارشگیری، بررسی رویدادها و تنظیمات policy. این ویژگی به کاهش پیچیدگی عملیاتی و افزایش هماهنگی در سیاستهای امنیتی کمک میکند. - پشتیبانی از Smart Licensing برای فعالسازی سادهتر ماژولها

با Smart License، نیازی به فعالسازی دستی یا نگهداری لایسنس ها بصورت مجزا نیست. بهراحتی میتوانید ماژولهای FTD را بر اساس نیاز سازمان فعال یا غیرفعال کنید و مصرف لایسنس ها را بهصورت مرکزی کنترل کنید. - قابلیت اجرا روی طیف وسیعی از پلتفرمها

Cisco FTD بهصورت سختافزاری روی سریهای Firepower 1000 ،2100 ،3100 ،4100 و 9300 قابل نصب است، که برای نیازهای کوچک تا دیتاسنترهای بزرگ طراحی شدهاند. همچنین نسخه مجازی آن با نام FTDv برای محیطهای مبتنیبر VMware، KVM و Cloud نیز در دسترس است.

بهطور خلاصه، فایروال سیسکو FTD نهفقط یک فایروال قدرتمند، بلکه ستون فقرات یک استراتژی امنیتی هوشمند و هماهنگ است. این راهکار با هدف محافظت از سازمانها در برابر تهدیدات شناختهشده و ناشناخته، و سادهسازی عملیات امنیتی توسعه داده شده.

اگر در سازمان شما نیاز به دید عمیقتر، دفاع پیشرفتهتر و هماهنگی بیشتر بین اجزای امنیتی وجود دارد، فایروال سیسکو FTD یکی از انتخابهای اصلیست که باید بررسی شود.

چه تفاوتی بین ASA و فایروال FTD وجود دارد؟

بهطور خلاصه، ASA تنها یک فایروال لایه ۳ و ۴ با قابلیتهای ابتدایی IPS است، در حالی که Cisco FTD یک پلتفرم امنیتی جامع با دید در لایههای بالا و قابلیتهای خودکار مقابله با تهدید است.

برخی تفاوتهای مهم:

| ویژگی | Cisco ASA | Cisco FTD |

|---|---|---|

| Stateful Inspection | ✔ | ✔ |

| NGIPS | ✖ (محدود) | ✔ (کامل) |

| AMP (Malware Protection) | ✖ | ✔ |

| مدیریت متمرکز | محدود | ✔ (FMC) |

| Visibility پیشرفته | ✖ | ✔ |

| Threat Intelligence | ✖ | ✔ (Talos) |

چه زمانی باید از ASA به فایروال سیسکو FTD مهاجرت کرد؟

1. نیاز به دید در لایه اپلیکیشن دارید

اگر در سازمان شما اپلیکیشنهای متعددی (مثل Dropbox، Zoom، Google Drive یا اپلیکیشنهای اختصاصی) در حال اجرا هستند، و شما میخواهید دقیقاً بدانید چه کسی به کدام سرویس دسترسی دارد یا حجم ترافیک هر اپ چقدر است، ASA بهتنهایی توانایی تشخیص و کنترل این سطح از جزئیات را ندارد.

Cisco FTD با قابلیت Application Visibility and Control (AVC) به شما امکان میدهد ترافیک را براساس نوع اپلیکیشن شناسایی، فیلتر و محدود کنید — حتی اگر همه از یک پورت یا IP مشترک استفاده کنند.

2. تهدیدات مدرن شما را نگران کردهاند

حملات روز صفر، باجافزارهایی که از رمزنگاری برای پنهانکاری استفاده میکنند و فایلهایی که در ظاهر سالم هستند، از روشهای سنتی فایروال عبور میکنند.

Cisco FTD با بهرهگیری از Cisco Secure Malware Analytics (AMP سابق)، فایلها را قبل و بعد از عبور تحلیل میکند، در محیط sandbox اجرا میکند، و رفتار آنها را بررسی میکند تا تهدیدات ناشناخته را هم شناسایی کند.

3. به امنیت لبه شبکه وابستهاید

اگر بخشهای حیاتی شبکهتان، مثل دسترسی به اینترنت یا مرز دیتاسنتر، به throughput بالا، پایداری و همزمان امنیت نیاز دارند، مدلهای پرقدرتی مثل Firepower 4100 یا 9300 انتخاب مناسبی هستند.

این دستگاهها طراحی شدهاند تا با حداقل تاخیر، پردازشهای پیچیده امنیتی مانند IPS، TLS inspection و application control را انجام دهند—بدون افت محسوس در عملکرد.

4. به دنبال کاهش پیچیدگی هستید

در معماریهای قدیمی، فایروال، IPS، URL filtering و malware protection هر کدام ابزار جداگانهای بودند که باید جداگانه پیکربندی، مانیتور و مدیریت میشدند.

با Cisco FTD همه این قابلیتها در یک پلتفرم یکپارچه ارائه میشوند و شما میتوانید از طریق Cisco FMC یا حتی Cloud-delivered Firewall Management آنها را از یک داشبورد مرکزی کنترل کنید. این موضوع بهویژه برای تیمهای IT کوچک یا شبکههای چندسایته، مزیت بزرگی است.

5. نیاز به گزارشگیری و مانیتورینگ دقیق دارید

در دنیای امروز، دید عمیق به ترافیک فقط برای تیم SOC مهم نیست؛ حتی تیمهای compliance یا audit هم به دادههای دقیق نیاز دارند.

Cisco FTD امکان مانیتور ترافیک تا سطح نشست (session)، کاربر (user identity)، فایل و حتی دستگاه (device) را فراهم میکند. این یعنی شما میدانید چه کسی، از کجا، چه فایلی را با چه اپلیکیشنی و به چه مقصدی ارسال کرده. چنین اطلاعاتی برای تحلیل حوادث امنیتی، شناسایی نفوذ و تعریف policyهای دقیق، ضروری هستند.

مزایای تجاری و سازمانی فایروال سیسکو FTD

- کاهش زمان شناسایی تهدید

FTD در حد چند ساعت و یا حتی چند دقیقه می تواند تهدیدات را تشخیص دهد.

- سادهسازی عملیات امنیتی

با یک کنسول مرکزی (FMC)، نه تنها فایروال را مدیریت میکنید بلکه IPS، AMP، URL Filtering و … را نیز از همان جا تنظیم میکنید.

- تطابق با نیازهای آینده

FTD با پشتیبانی از ماژولهای پیشرفته و معماری ماژولار، قابلیت ارتقا دارد. تنها کافیست لایسنس مربوطه را خریداری و فعال کنید.

نحوه فعالسازی Smart License در فایروال سیسکو FTD

سیسکو در FTD از مدل Smart Licensing استفاده میکند؛ مدلی که نسبت به مجوزدهی سنتی (که بر پایه فایلهای PAK و فعالسازی دستی بود) مدرنتر، سادهتر و قابلاتکاتر است.

در این مدل، شما با دریافت یک Smart Account از Cisco و تولید یک توکن فعالسازی (Token)، فایروال را به پورتال مرکزی لایسنس سیسکو متصل میکنید. پس از آن، FTD بهصورت خودکار وضعیت لایسنس ها را گزارش میدهد و بهروزرسانیها را از منابع سیسکو دریافت میکند.

این ساختار مزایای زیادی دارد:

- کاهش خطاهای انسانی در وارد کردن دستی لایسنسها

- امکان مشاهدهی متمرکز وضعیت لایسنسها در چندین دستگاه از یک داشبورد واحد

- پشتیبانی آسانتر از سوی Cisco در صورت بروز مشکل

- و مهمتر از همه، مدیریت مقیاسپذیر برای سازمانهایی که چندین فایروال یا سایت دارند

برای بسیاری از مدیران شبکه، Smart Licensing نه فقط یک الزام فنی، بلکه مقدمهای برای ورود به ساختارهای مدیریت مبتنی بر Cloud و امنیت هوشمند است.

سناریوهای رایج مهاجرت از ASA به FTD

- سناریوی اول: تجهیزات ASA قدیمی شدهاند

اگر سازمان شما هنوز از مدلهایی مانند ASA 5520 یا 5510 استفاده میکند، احتمالاً با چالشهایی مثل نبود آپدیت امنیتی، قطعات یدکی محدود و ناسازگاری با نرمافزارهای جدید مواجه شدهاید. این مدلها در وضعیت End of Life (EoL) قرار دارند و دیگر پشتیبانی رسمی از سوی سیسکو دریافت نمیکنند.

در چنین شرایطی، مهاجرت به پلتفرمهای جدیدتر مثل Firepower 2100 یا Firepower 4100 نهتنها پایداری امنیت را حفظ میکند، بلکه امکان بهرهبرداری از قابلیتهای NGFW مانند IPS، کنترل اپلیکیشن و تشخیص تهدیدات پیشرفته را فراهم میسازد. - سناریوی دوم: نیاز به یکپارچهسازی با سایر ابزارهای امنیتی دارید

در بسیاری از سازمانها، استفاده از چند ابزار امنیتی جداگانه (مثل آنتیویروس، سامانه احراز هویت، فیلتر DNS، SIEM و…) باعث پراکندگی دید امنیتی و پیچیدگی در اعمال سیاستها میشود. FTD طراحی شده تا با سایر محصولات امنیتی سیسکو مانند Cisco ISE (کنترل دسترسی)، Umbrella (فیلتر DNS و امنیت ابری)، Duo (احراز هویت چندمرحلهای) و SecureX (پلتفرم هماهنگسازی امنیت) بهصورت کامل یکپارچه شود.

این ادغام، به سازمانها این امکان را میدهد که سیاستهای امنیتی را بهصورت یکپارچه، هماهنگ و پویا بین اجزای مختلف شبکه اجرا کنند—از سطح دسترسی گرفته تا تحلیل رفتار کاربر و مقابله با تهدیدات. - سناریوی سوم: سازمان به سمت ساختار Zero Trust حرکت میکند

پیادهسازی مدل Zero Trust به این معنیست که هیچچیز (حتی دستگاههای درون شبکه) بدون اعتبارسنجی مجدد، قابلاعتماد نیست.

FTD با قابلیتهایی مانند دادهبرداری از جریانهای ترافیکی (flow analysis)، تشخیص رفتاری تهدیدات، و اعمال سیاستهای مبتنی بر نقش یا دستگاه به سازمانها کمک میکند تا هستهٔ امنیتی Zero Trust را در مرزهای شبکه پیادهسازی کنند.

از آنجا که بسیاری از فازهای Zero Trust نیاز به کنترل دقیق سطح دسترسی، بازرسی عمیق ترافیک (Deep Packet Inspection) و تحلیل رفتاری دارند، مهاجرت به FTD میتواند گام مؤثری در جهت پیادهسازی واقعی این معماری باشد.

جمعبندی: آیا زمان مهاجرت به فایروال سیسکو FTD فرا رسیده؟

در نهایت اگر هنوز از ASA استفاده میکنید، احتمالا با محدودیتهایی در تحلیل تهدید، دید شبکه و تطبیقپذیری با تهدیدات روز مواجه هستید. اما فایروال سیسکو FTD نهتنها این چالشها را حل میکند، بلکه تجربهای یکپارچهتر، دقیقتر و قابل اعتمادتر در امنیت شبکه فراهم میسازد.

در یک جمله: اگر امنیت را بهعنوان سرمایهای حیاتی میدانید، وقت آن رسیده که به Cisco FTD مهاجرت کنید.

همچنین اگر برای انتخاب مدل مناسب FTD، برآورد هزینه یا شروع فرآیند مهاجرت نیاز به راهنمایی دارید، میتوانید با کارشناسان فنی ما برای مشاوره رایگان تماس بگیرید و یا فرم مشاوره تخصصی زیر را پر کنید تا کارشناسان ما در اولین فرصت با شما ارتباط بگیرند.