طراحی شبکههای سازمانی دیگر فقط به اتصال چند دستگاه ختم نمیشود؛ امروز پایداری (Stability) و مقیاسپذیری (Scalability) به دو ستون اصلی معماری شبکه تبدیل شدهاند. سازمانی که صدها کاربر و چندین دیتاسنتر دارد، اگر از طراحی Routing اصولی استفاده نکند، خیلی زود با مشکلاتی مثل Loop، Blackhole، Convergence طولانی یا حتی Downtime کامل مواجه میشود.

در این میان، دو پروتکل شناختهشده یعنی OSPF و BGP نقش کلیدی در ساختار Routing ایفا میکنند:

- OSPF به عنوان یک پروتکل داخلی (IGP) وظیفهی مدیریت مسیرها در داخل شبکه سازمانی را دارد.

- BGP به عنوان یک پروتکل خارجی (EGP) مسئول اتصال به اینترنت و دیگر سازمانهاست.

ترکیب درست این دو پروتکل، اساس طراحی شبکه با OSPF و BGP برای ایجاد یک زیرساخت پایدار، انعطافپذیر و مقیاسپذیر است.

خدمات مرکز داده

اگر به دنبال ساخت یک زیرساخت شبکه پایدار و مقیاسپذیر برای دیتاسنتر یا سازمان خود هستید، راهکارهای تخصصی ما میتواند نقطه شروع شما باشد.

مروری بر OSPF: ستون داخلی طراحی شبکه سازمانی

OSPF چیست و چگونه کار میکند؟

پروتکل OSPF (Open Shortest Path First) یکی از پرکاربردترین پروتکلهای مسیریابی داخلی (IGP) در شبکههای سازمانی است. این پروتکل بر اساس مکانیزم Link-State کار میکند و با استفاده از الگوریتم معروف SPF یا همان دایکسترا، کوتاهترین مسیر را تا مقصد محاسبه میکند.

برخلاف پروتکلهای قدیمیتر مثل RIP که فقط فاصلهی مقصد را میسنجیدند، OSPF یک نقشهی کامل از توپولوژی شبکه در اختیار هر روتر قرار میدهد. همین ویژگی باعث میشود تا در صورت بروز تغییر یا قطع لینک، شبکه با سرعت بیشتری به حالت پایدار جدید برسد (Convergence سریعتر).

انواع Area در OSPF و کاربرد آنها

یکی از ویژگیهای قدرتمند OSPF، امکان تقسیمبندی شبکه به بخشهای کوچکتر به نام Area است. این کار باعث میشود مدیریت شبکه سادهتر شود و از هجوم بیشازحد اطلاعات مسیریابی جلوگیری گردد.

در معماری OSPF معمولا سه نوع Area متداول وجود دارد:

- Backbone (Area 0): ستون فقرات شبکه که همه Areaهای دیگر باید به آن متصل شوند.

- Stub Area: ناحیهای که دسترسی به مسیرهای خارجی ندارد و فقط مسیرهای داخلی را نگه میدارد. این ساختار باعث کاهش حجم دادههای مسیریابی میشود.

- NSSA (Not-So-Stubby Area): ترکیبی از Stub و قابلیت دریافت تعداد محدودی مسیر خارجی؛ مناسب برای شعب یا بخشهایی که به ارتباط محدود بیرونی نیاز دارند.

این طراحی سلسلهمراتبی کمک میکند حتی شبکههای بسیار بزرگ نیز پایدار و مدیریتپذیر باقی بمانند.

مزایا و محدودیتهای OSPF

OSPF مزایای زیادی دارد که باعث محبوبیت آن در سازمانهای متوسط و بزرگ شده است. مهمترین آنها عبارتاند از:

- Convergence سریع در مقایسه با پروتکلهای Distance-Vector

- ساختار سلسلهمراتبی با استفاده از Areaها

- پشتیبانی کامل از VLSM و CIDR که انعطاف بالایی در طراحی آدرسدهی فراهم میکند

البته باید به محدودیتها هم توجه داشت. در شبکههای خیلی بزرگ، حجم بالای محاسبات SPF و نگهداری جداول Link-State باعث مصرف زیاد منابع CPU و RAM در روترها میشود. همچنین، پیادهسازی و پیکربندی OSPF نسبت به پروتکلهای سادهتر پیچیدگی بیشتری دارد.

نکات طراحی OSPF برای شبکه پایدار

برای اینکه طراحی شبکه با OSPF در عمل کارآمد و پایدار باشد، چند نکته کلیدی وجود دارد:

- طراحی Areaها باید سلسلهمراتبی و منطقی انجام شود تا از Flood شدن پیامهای LSA جلوگیری شود.

- در شبکههای Broadcast مانند Ethernet، استفاده از DR و BDR ضروری است تا حجم تبادل اطلاعات کاهش پیدا کند.

- بهتر است در طراحیهای بزرگ، تعداد روترهای داخل یک Area بیش از حد بالا نرود تا Convergence سریعتر باقی بماند.

مروری بر BGP: پروتکل بینسازمانی برای اینترنت و مقیاسپذیری

BGP چیست و چه نقشی در طراحی شبکه دارد؟

پروتکل BGP (Border Gateway Protocol) ستون اصلی اینترنت امروزی است. برخلاف OSPF که مبتنی بر Link-State عمل میکند، BGP از مکانیزم Path-Vector بهره میبرد. این یعنی بهجای اینکه کل نقشه توپولوژی را بداند، تنها اطلاعات مربوط به مسیرها (Prefixها) و سیاستهای آنها را منتقل میکند.

به زبان ساده، BGP شبیه به یک سیستم «راههای پیشنهادی» عمل میکند؛ هر روتر به روتر بعدی میگوید که از چه مسیرهایی میتواند به یک شبکه برسد و چه سیاستهایی روی آن مسیر اعمال میشود. این ویژگی باعث شده BGP نه فقط در مقیاس سازمانی، بلکه در کل اینترنت هم قابل استفاده و مدیریت باشد.

تفاوت eBGP و iBGP

برای درک بهتر طراحی شبکه با BGP، باید میان دو حالت اصلی آن تفاوت قائل شویم:

- eBGP (External BGP): زمانی به کار میرود که دو شبکه یا AS (Autonomous System) متفاوت با یکدیگر ارتباط برقرار میکنند؛ مثل اتصال سازمان شما به یک یا چند ارائهدهنده خدمات اینترنت (ISP).

- iBGP (Internal BGP): در داخل یک AS استفاده میشود تا مسیرهای دریافتی از بیرون میان روترهای داخلی هماهنگ شود. این نوع بیشتر برای هماهنگی داخلی در سازمانهای بزرگ یا سرویسدهندهها کاربرد دارد.

سیاستگذاری مسیرها در BGP

قدرت اصلی BGP تنها در انتقال مسیرها نیست، بلکه در سیاستگذاری (Policy-based Routing) نهفته است. با BGP میتوان دقیقاً کنترل کرد که کدام مسیرها پذیرفته شوند، کدام رد شوند، و حتی بر اساس اولویت یا هزینه، برخی مسیرها نسبت به بقیه ترجیح داده شوند. ابزارهای اصلی این سیاستگذاری عبارتاند از:

- استفاده از Route-Map برای اعمال قوانین پیچیده روی مسیرها

- بهکارگیری Prefix-List برای محدود کردن یا فیلتر کردن محدودههای آدرس مشخص

- کنترل دقیق روی Import و Export Route تا جلوی انتشار اشتباه یا ناخواسته مسیرها به بیرون گرفته شود

این قابلیتها باعث میشود مدیران شبکه بتوانند رفتار ارتباطات بینسازمانی را بر اساس نیازهای واقعی کنترل کنند، نه صرفا بر اساس کوتاهترین مسیر.

نکات طراحی BGP برای شبکه پایدار

طراحی درست BGP اهمیت زیادی در پایداری و امنیت شبکه دارد. برخی از توصیههای کلیدی عبارتاند از:

- استفاده از مکانیزمهای جلوگیری از Route Flap مانند Dampening، برای کاهش اثر نوسانات مکرر مسیرها

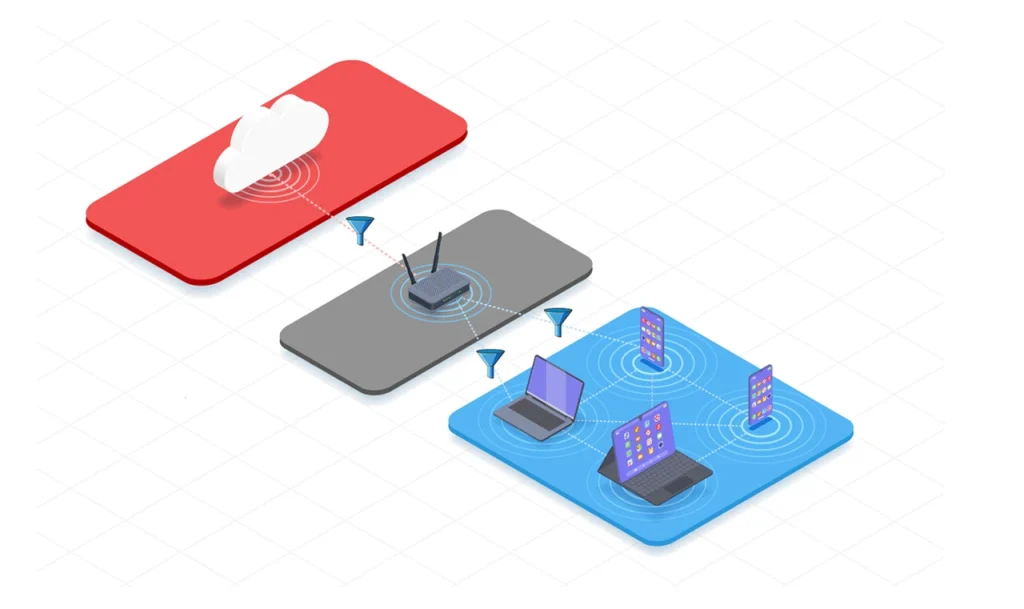

- پیادهسازی Multi-homing برای افزایش دسترسپذیری: یعنی اتصال به بیش از یک ISP بهگونهای که در صورت قطع یکی از لینکها، مسیر جایگزین فعال شود

- طراحی و استفاده از فیلترهای دقیق برای جلوگیری از بروز مشکلاتی مثل Route Leak یا انتشار ناخواسته مسیرهای داخلی به اینترنت

به این ترتیب، BGP به مدیران شبکه ابزار قدرتمندی میدهد تا هم پایداری و هم انعطافپذیری در سطح سازمانی و جهانی تضمین شود.

ترکیب OSPF و BGP: ساختار پایدار و مقیاسپذیر در طراحی شبکه

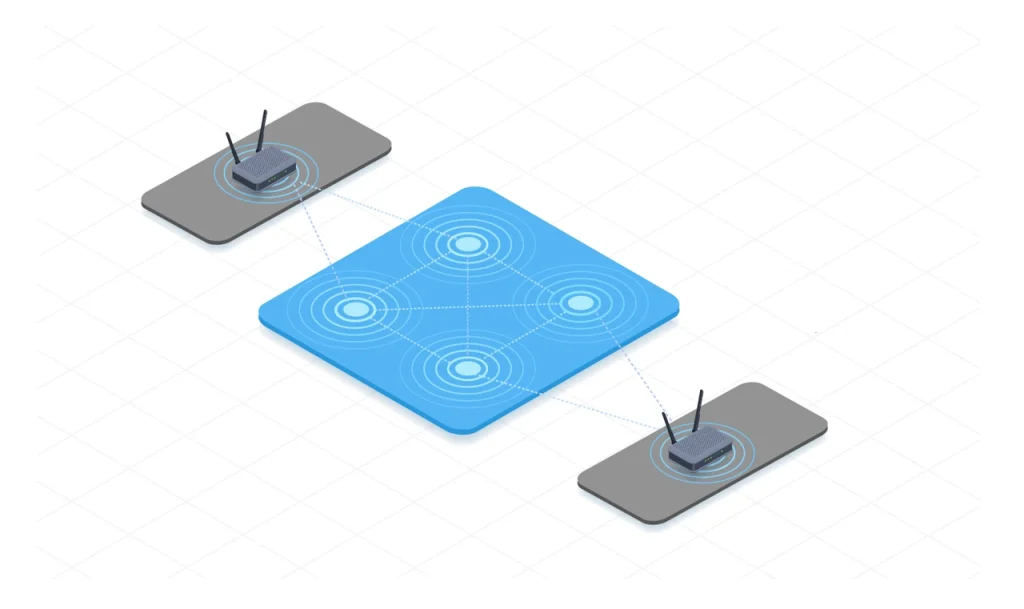

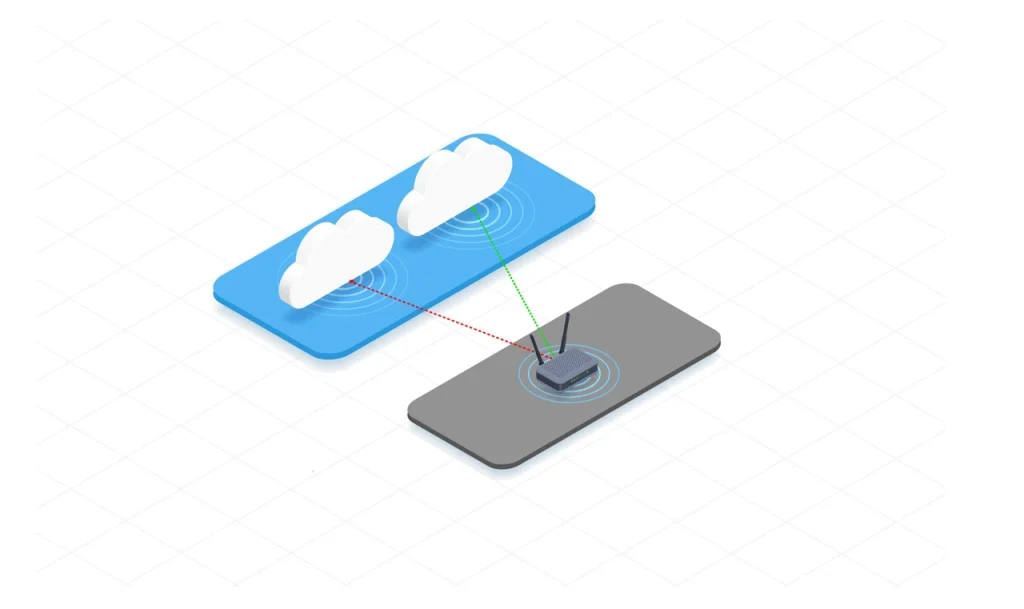

یکی از رایجترین الگوها در طراحی شبکه، استفادهی ترکیبی از OSPF در داخل سازمان و BGP در لبه شبکه است. این معماری به شما اجازه میدهد که درون شبکهی داخلی، ارتباط بین شعب و دیتاسنترها بهصورت سریع و خودکار با OSPF مدیریت شود؛ در حالی که در مرز شبکه، BGP مسئولیت تبادل مسیرها با سرویسدهندگان اینترنت (ISPها) را بر عهده میگیرد. نتیجهی این رویکرد، شبکهای پایدار و در عین حال مقیاسپذیر خواهد بود.

سناریوی متداول: OSPF در داخل، BGP در بیرون

در عمل، بیشتر سازمانها OSPF را بهعنوان IGP (Interior Gateway Protocol) برای مدیریت مسیرهای داخلی انتخاب میکنند. این پروتکل به دلیل سرعت بالای Convergence و ساختار سلسلهمراتبی، برای شبکههای Enterprise یا دیتاسنتری بسیار کارآمد است. در سوی دیگر، BGP بهعنوان EGP (Exterior Gateway Protocol) نقش کلیدی در اتصال به اینترنت یا دیگر شبکههای خارجی ایفا میکند. ترکیب این دو، باعث جداسازی وظایف و جلوگیری از پیچیدگی غیرضروری میشود.

Redistribution بین OSPF و BGP

گاهی اوقات نیاز است که مسیرهای یادگرفتهشده در OSPF به سمت BGP منتقل شوند یا برعکس. این فرآیند که با دستور Redistribute انجام میشود، میتواند اتصال بین دو پروتکل را برقرار کند. با این حال، اگر این انتقال بدون کنترل و فیلتر انجام شود، خطراتی مثل Loop یا Route Leak به وجود خواهد آمد. به همین دلیل، طراحی دقیق و سیاستگذاری روشن در مرحلهی Redistribution حیاتی است.

Route Filtering برای جلوگیری از مشکلات

برای جلوگیری از بروز مشکلات ناشی از تبادل بیرویه مسیرها، معمولا از ابزارهایی مثل Route-Map یا Prefix-List استفاده میشود. این مکانیزمها کمک میکنند فقط مسیرهای موردنیاز بین OSPF و BGP جابهجا شوند. به این ترتیب، هم بار غیرضروری از روی روترها برداشته میشود و هم امنیت شبکه بالاتر خواهد رفت، چرا که احتمال ورود مسیرهای نامعتبر یا غیرضروری به حداقل میرسد.

Failover و Load Balancing

یکی از بزرگترین مزیتهای پیادهسازی BGP در لبه شبکه، امکان داشتن اتصال همزمان به چندین ISP است. در این حالت، اگر یکی از لینکها دچار اختلال یا قطعی شود، BGP بهصورت خودکار مسیر دوم را فعال میکند (Failover). همچنین در شرایطی که نیاز به توزیع ترافیک بین چند لینک وجود داشته باشد، میتوان با سیاستگذاری دقیق، Load Balancing را نیز پیادهسازی کرد. این ویژگیها به سازمانها کمک میکنند تا هم پایداری شبکه خود را افزایش دهند و هم استفاده بهینهتری از منابع ارتباطی داشته باشند.

ملاحظات پیشرفته در طراحی شبکه با OSPF و BGP

وقتی صحبت از طراحی شبکههای بزرگ و پیچیده میشود، تنها پیادهسازی اولیه OSPF و BGP کافی نیست. برای رسیدن به یک معماری پایدار و مقیاسپذیر، باید به جزئیات و ملاحظات پیشرفته توجه کرد. این موارد به شما کمک میکنند تا هم در کوتاهمدت از پایداری شبکه مطمئن باشید و هم در بلندمدت امکان توسعهی بدون دردسر را فراهم کنید.

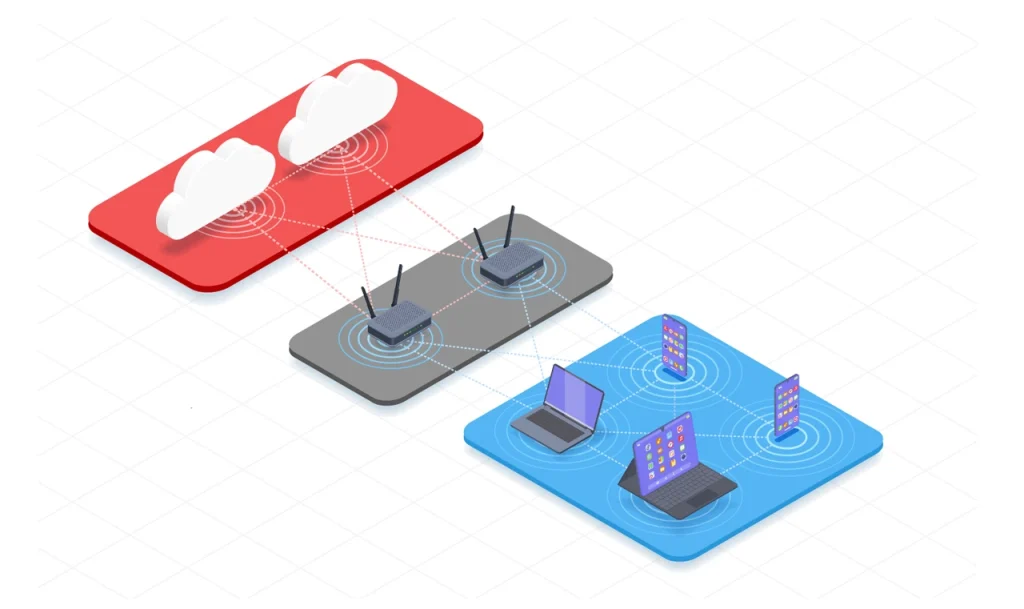

طراحی سلسلهمراتبی و ماژولار

یکی از اصول کلیدی در معماری شبکه، طراحی سلسلهمراتبی (Hierarchical) و ماژولار است. این روش اجازه میدهد که شبکه به بخشهای جداگانه تقسیم شود و هر بخش مسئولیت خاصی داشته باشد. در عمل، این یعنی اگر سازمان شما در آینده نیاز به اضافه کردن شعبه یا دیتاسنتر جدید داشته باشد، نیازی به تغییرات گسترده در کل توپولوژی نیست؛ بلکه فقط همان بخش جدید به ساختار موجود متصل میشود. نتیجه چنین طراحیای، شبکهای مقیاسپذیر و منعطف است.

کاهش پیچیدگی iBGP با Route Reflector و Confederation

در شبکههای بزرگ، زمانی که تعداد زیادی روتر داخلی (iBGP) وجود داشته باشد، مدیریت Sessionها به سرعت پیچیده میشود. برای مقابله با این چالش، دو راهکار اصلی وجود دارد:

- Route Reflector: با استفاده از این مکانیزم، برخی روترها بهعنوان “بازتابدهنده مسیر” عمل میکنند و نیازی نیست همه روترها با یکدیگر Session مستقیم داشته باشند. این کار حجم کانفیگ و تعداد ارتباطات را به شکل چشمگیری کاهش میدهد.

- Confederation: در این روش، یک سیستم خودمختار بزرگ (AS) به چند AS کوچکتر داخلی تقسیم میشود. این کار باعث میشود که مدیریت مسیرها سادهتر شود و ساختار کلی شبکه از پیچیدگی کمتری رنج ببرد.

مانیتورینگ و ثبت لاگ برای اطمینان از پایداری

هیچ طراحی شبکهای بدون مانیتورینگ کامل نمیتواند موفق باشد. استفاده از ابزارهایی مانند SNMP، NetFlow یا پلتفرمهای مدرنتر نظارتی، به مدیران شبکه این امکان را میدهد که بهصورت لحظهای عملکرد شبکه را زیر نظر داشته باشند. علاوه بر این، ثبت لاگ دقیق از رویدادها میتواند به شناسایی سریع مشکلات و واکنش به حوادث کمک کند. در شبکههایی که با OSPF و BGP کار میکنند، حتی تغییرات کوچک در مسیرها میتواند تاثیر بزرگی داشته باشد؛ بنابراین لاگگیری مستمر اهمیت حیاتی دارد.

تست سناریوها در محیط آزمایش

هیچ تغییری نباید مستقیما روی شبکهی واقعی اعمال شود بدون آنکه ابتدا در یک محیط آزمایشی تست شده باشد. ابزارهایی مثل GNS3 یا Cisco CML به شما این امکان را میدهند که سناریوهای مختلف را شبیهسازی کنید، تغییرات احتمالی را بررسی کنید و ریسک بروز خطا در محیط واقعی را به حداقل برسانید. این رویکرد بهویژه در تغییرات بزرگ، مثل بازطراحی توپولوژی یا اعمال سیاستهای جدید در Redistribution بین OSPF و BGP، اهمیت دو چندان پیدا میکند.

نتیجهگیری: چرا طراحی شبکه با OSPF و BGP بهترین انتخاب است؟

ترکیب OSPF و BGP در طراحی شبکه، یک رویکرد متوازن و آیندهنگرانه است. در لایه داخلی، OSPF با قابلیت Convergence سریع و ساختار سلسلهمراتبی خود، محیطی پایدار و بهینه برای مدیریت مسیرها ایجاد میکند. در مرز شبکه، BGP با انعطافپذیری بالا و امکان اعمال سیاستهای دقیق، کنترل کاملی بر ارتباط با اینترنت و دیگر شبکههای خارجی فراهم میسازد.

زمانی که این دو پروتکل در کنار هم بهدرستی طراحی و پیکربندی شوند، نتیجه شبکهای خواهد بود که هم از نظر کارایی و پایداری پاسخگوی نیازهای فعلی است و هم از نظر مقیاسپذیری، آمادگی کامل برای رشد آینده را دارد. علاوه بر این، استفادهی هوشمندانه از مکانیزمهایی مانند Redistribution کنترلشده و طراحی ماژولار، ریسک بروز Loop یا مشکلات ناشی از توسعه را به حداقل میرساند.

به همین دلیل، میتوان گفت طراحی شبکه با OSPF و BGP تنها یک انتخاب فنی نیست؛ بلکه تصمیمی استراتژیک است که میتواند تضمینکنندهی پایداری، امنیت و رشد پایدار سازمان در سالهای آینده باشد. برای دریافت مشاوره تخصصی در حوزه طراحی شبکه و دیتاسنتر میتوانید با کارشناسان فنی ما تماس بگیرید و یا مشاوره تخصصی زیر را تکمیل نمایید: